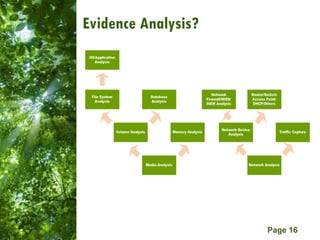

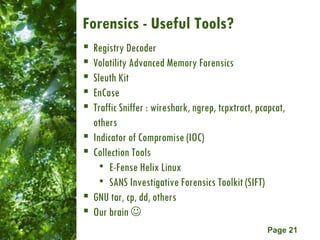

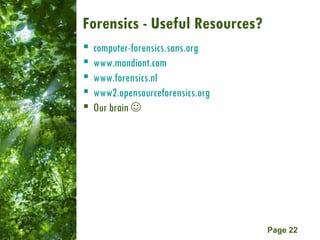

Presentasi oleh Don Anto pada 23 November 2011 membahas tentang forensik digital, khususnya komputer dan jaringan, serta tujuan dan metodologi dalam mengidentifikasi, mengumpulkan, menganalisis, dan menyajikan bukti digital. Dokumen ini menguraikan proses pengumpulan dan pelestarian bukti serta analisis yang diperlukan untuk memahami insiden kejahatan digital. Alat dan sumber daya penting dalam forensik digital juga dibahas untuk membantu dalam investigasi dan pelaporan temuan.