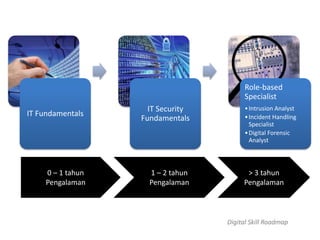

Dokumen ini menekankan pentingnya forensik digital dalam pemulihan dan pengungkapan informasi dalam konteks ancaman siber yang semakin meningkat di Indonesia. Berbagai kasus pembunuhan dan perampokan bank menunjukkan bahwa pemahaman yang mendalam dan investigasi forensik yang tepat sangat diperlukan untuk melawan kejahatan komputer. Selain itu, dokumen ini juga menjelaskan keterampilan dan keahlian yang dibutuhkan dalam bidang keamanan siber serta mencatat kerentanan infrastruktur kritis terhadap serangan siber.