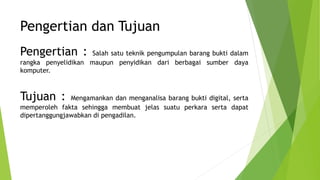

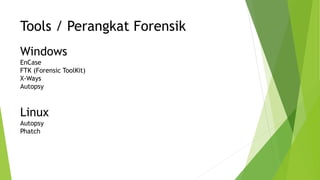

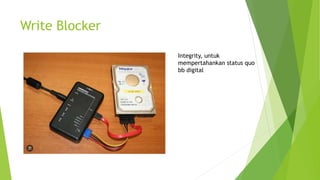

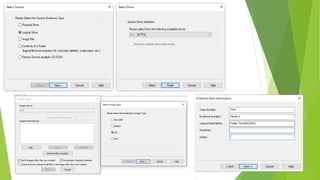

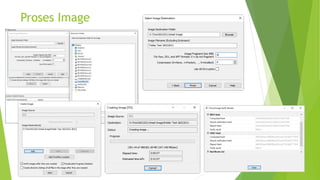

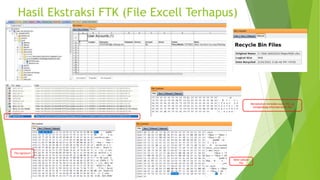

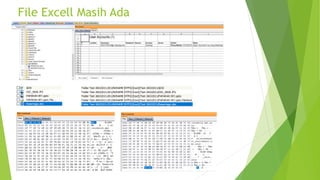

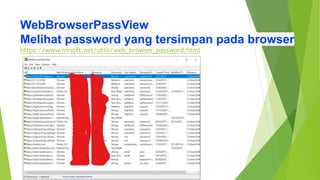

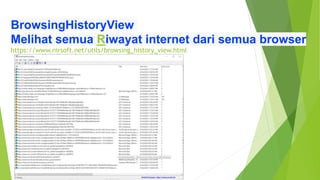

Dokumen ini menjelaskan pengenalan dan tahapan dalam computer forensic, termasuk pengertian, tujuan, jenis perangkat, dan barang bukti yang terkait. Proses forensik meliputi pengumpulan dan analisis bukti digital dari perangkat komputer dan mobile untuk memperoleh fakta yang dapat dipertanggungjawabkan di pengadilan. Selain itu, dokumen ini menyebutkan berbagai tools dan teknik yang digunakan dalam proses forensik, serta pentingnya metadata dalam analisis data yang dihapus.