Il documento analizza i profili giuridici e le problematiche legate all'acquisizione della prova digitale in ambito informatico forense. Sottolinea l'importanza di un approccio criminologico all'analisi delle prove digitali, evidenziando la necessità di seguire protocolli operativi per garantire l'integrità e la validità delle evidenze. Inoltre, si discute la differenza tra indagini civili e penali, nonché le sfide legali nella raccolta di informazioni e nella valorizzazione delle prove virtuali.

![- A.I.S.F.- ACCADEMIA INTERNAZIONALE DI SCIENZE FORENSI -

I Profili giuridici dell'acquisizione della prova digitale

L'analisi comportamentale

Per quanto concerne, poi, la più grave violazione prevista dall'art. 600 ter c.p., la Corte territoriale rileva che

il reato risulta già integrato dalla confessata condotta di inoltro dei primi tre messaggi al moderatore della

lista, posto che era evidente che essi sarebbero stati inoltrati a tutti i partecipanti la lista stessa. A questo

deve aggiungersi che vi è in atti la prova sia della ricezione da parte dell'appellante di ingente materiale

illecito veicolato attraverso i messaggi ricevuti in lista sia dell'invio di circa 200 messaggi aventi in allegato

materiale illecito. Inoltre, risulta accertato che su uno degli hard disk dell'appellante esistevano 10 filmati

che le per caratteristiche tecniche dei programmi in uso (di tipologia "peer to peer") erano accessibili a tutti

gli utenti in possesso di analoghi programmi” Cassazione penale sez. III, 29/09/2009, n. 41521.

[...]i giudici territoriali hanno sottolineato, con riguardo alla consapevolezza del B. di detenere il materiale

pedopornografico contenuto nel proprio computer, come il perito abbia evidenziato che le due immagini

erano inserite nella stessa directory; erano entrambe state create il (OMISSIS), modificate il (OMISSIS) e

visionate per l'ultima volta il (OMISSIS), cioè meno di un mese prima dell'avvenuto sequestro; non erano

state scaricate da internet, nè trasmesse a terzi dall'utilizzatore del computer, ma invece scaricate sul disco

fisso in sequestro, assieme ad altre immagini di contenuto pornografico, da un CD rom, ovvero da una

chiavetta USB, e copiate sul disco in un arco di tempo di due minuti mediante decompressione dei files e

successiva riespansione dell'archivio, per venire poi contenute, con una operazione pertanto certamente

volontaria, in una precisa cartella (folder) di una directory, rimanendovi immagazzinate senza mai venir

cancellate, fino ad essere da ultimo visionate appunto il (OMISSIS). Ancora, il perito aveva escluso, non

essendo stati rinvenuti segni di compromissione dell' hard - disk , che le immagini in questione fossero

state trasmesse da un hacker all'insaputa dell'utente, ovvero fossero giunte inavvertitamente sull'HD in

sequestro nel corso di un lan - party caratterizzato dallo scambio di files con terzi lungo i canali peer to

peer, correttamente concludendo quindi la Corte di appello per la piena sussistenza dell'elemento

psicologico del reato contestato. Cass. penale sez. fer.30/07/2009. n. 32344](https://image.slidesharecdn.com/lineeguida-1304-130502113943-phpapp01/85/Linee-guida-in-materia-di-computer-forensics-9-320.jpg)

![- A.I.S.F.- ACCADEMIA INTERNAZIONALE DI SCIENZE FORENSI -

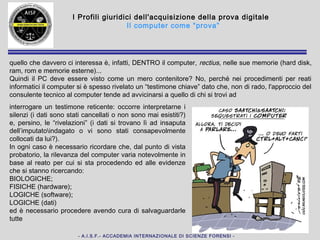

II La fase delle indagini

Prove virtuali, reati reali

Tramite questa

schermata sarà,

invece, possibile

dimostrare l'hash del

filmato e le sue

dimensioni (per

eventuali confronti

con quanto trovato

in sede di analisi) e

la circostanza che

l'utente a[omissis]

era l'unico ad avere,

in quel momento, il

filmato in

condivisione.](https://image.slidesharecdn.com/lineeguida-1304-130502113943-phpapp01/85/Linee-guida-in-materia-di-computer-forensics-15-320.jpg)

![- A.I.S.F.- ACCADEMIA INTERNAZIONALE DI SCIENZE FORENSI -

IV L'acquisizione delle prove

Ispezioni e perquisizioni

244 - Casi e forme delle ispezioni

1. L'ispezione delle persone, dei luoghi [103] e delle cose è disposta con decreto

motivato quando occorre accertare le tracce e gli altri effetti materiali del reato

[3542-3, 364].

2. Se il reato non ha lasciato tracce o effetti materiali, o se questi sono scomparsi o

sono stati cancellati o dispersi, alterati o rimossi, l'autorità giudiziaria descrive lo

stato attuale e, in quanto possibile, verifica quello preesistente, curando anche di

individuare modo, tempo e cause delle eventuali modificazioni. L'autorità giudiziaria

può disporre rilievi segnaletici, descrittivi e fotografici e ogni altra operazione tecnica

[359], anche in relazione a sistemi informatici o telematici, adottando misure

tecniche dirette ad assicurare la conservazione dei dati originali e ad impedirne

l'alterazione (1).

(1)L'art. 8 l. 18 marzo 2008, n. 48, ha modificato il presente comma inserendo, in

fine, le seguenti parole: «adottando misure tecniche dirette ad assicurare la

conservazione dei dati originali e ad impedirne l'alterazione.](https://image.slidesharecdn.com/lineeguida-1304-130502113943-phpapp01/85/Linee-guida-in-materia-di-computer-forensics-27-320.jpg)

![- A.I.S.F.- ACCADEMIA INTERNAZIONALE DI SCIENZE FORENSI -

IV L'acquisizione delle prove

Ispezioni e perquisizioni

247 - Casi e forme delle perquisizioni.

1. Quando vi è fondato motivo di ritenere che taluno occulti sulla persona il corpo

del reato o cose pertinenti al reato [253], è disposta perquisizione personale.

Quando vi è fondato motivo di ritenere che tali cose si trovino in un determinato

luogo [103] ovvero che in esso possa eseguirsi l'arresto dell'imputato [60, 61] o

dell'evaso, è disposta perquisizione locale [352, 365].

1-bis. Quando vi è fondato motivo di ritenere che dati, informazioni, programmi

informatici o tracce comunque pertinenti al reato si trovino in un sistema

informatico o telematico, ancorché protetto da misure di sicurezza, ne è disposta

la perquisizione, adottando misure tecniche dirette ad assicurare la conservazione

dei dati originali e ad impedirne l'alterazione (1).

2. La perquisizione è disposta con decreto motivato.

3. L'autorità giudiziaria può procedere personalmente [1034] ovvero disporre che

l'atto sia compiuto da ufficiali di polizia giudiziaria delegati [370] con lo stesso

decreto.

(1)Comma inserito dall'art. 8 l. 18 marzo 2008, n. 48.](https://image.slidesharecdn.com/lineeguida-1304-130502113943-phpapp01/85/Linee-guida-in-materia-di-computer-forensics-28-320.jpg)

![- A.I.S.F.- ACCADEMIA INTERNAZIONALE DI SCIENZE FORENSI -

Profili giuridici dell'acquisizione della prova digitale

II fase: perquisizione e sequestro

E' anche possibile procedere a perquisizioni d'iniziativa della P.G. 352. Perquisizioni.

1. Nella flagranza del reato [c.p.p. 382] o nel caso di evasione [c.p. 385], gli ufficiali di polizia

giudiziaria procedono a perquisizione personale o locale quando hanno fondato motivo di

ritenere che sulla persona si trovino occultate cose o tracce pertinenti al reato che possono

essere cancellate o disperse ovvero che tali cose o tracce si trovino in un determinato luogo

o che ivi si trovi la persona sottoposta alle indagini o l'evaso.

1-bis. Nella flagranza del reato, ovvero nei casi di cui al comma 2 quando sussistono i

presupposti e le altre condizioni ivi previsti, gli ufficiali di polizia giudiziaria, adottando misure

tecniche dirette ad assicurare la conservazione dei dati originali e ad impedirne l’alterazione,

procedono altresì alla perquisizione di sistemi informatici o telematici, ancorché protetti da

misure di sicurezza, quando hanno fondato motivo di ritenere che in questi si trovino occultati

dati, informazioni, programmi informatici o tracce comunque pertinenti al reato che possono

essere cancellati o dispersi.

2. Quando si deve procedere alla esecuzione di un'ordinanza che dispone la custodia

cautelare [c.p.p. 285, 286, 292] o di un ordine che dispone la carcerazione nei confronti di

persona imputata o condannata per uno dei delitti previsti dall'articolo 380 ovvero al fermo di

una persona indiziata di delitto, gli ufficiali di polizia giudiziaria possono altresì procedere a

perquisizione personale o locale se ricorrono i presupposti indicati nel comma 1 e sussistono

particolari motivi di urgenza che non consentono la emissione di un tempestivo decreto di

perquisizione.

...OMISSIS](https://image.slidesharecdn.com/lineeguida-1304-130502113943-phpapp01/85/Linee-guida-in-materia-di-computer-forensics-35-320.jpg)

![- A.I.S.F.- ACCADEMIA INTERNAZIONALE DI SCIENZE FORENSI -

Profili giuridici dell'acquisizione della prova digitale

II fase: perquisizione e sequestro

354. Accertamenti urgenti sui luoghi, sulle cose e sulle persone. Sequestro.

1. Gli ufficiali e gli agenti di polizia giudiziaria curano che le tracce e le cose pertinenti al

reato siano conservate e che lo stato dei luoghi e delle cose non venga mutato [c.p.p.

348] prima dell'intervento del pubblico ministero. In relazione ai dati, alle informazioni e

ai programmi informatici o ai sistemi informatici o telematici, gli ufficiali della polizia

giudiziaria adottano, altresì, le misure tecniche o impartiscono le prescrizioni necessarie

ad assicurarne la conservazione e ad impedirne l’alterazione e l’accesso e provvedono,

ove possibile, alla loro immediata duplicazione su adeguati supporti, mediante una

procedura che assicuri la conformità della copia all’originale e la sua immodificabilità.

2. Se vi è pericolo che le cose, le tracce e i luoghi indicati nel comma 1 si alterino o si

disperdano o comunque si modifichino e il pubblico ministero non può intervenire

tempestivamente, ovvero non ha ancora assunto la direzione delle indagini, gli ufficiali di

polizia giudiziaria compiono i necessari accertamenti e rilievi sullo stato dei luoghi e delle

cose. Se del caso, sequestrano il corpo del reato e le cose a questo pertinenti [c.p.p.

253] (1).

3. Se ricorrono i presupposti previsti dal comma 2, gli ufficiali di polizia giudiziaria

compiono i necessari accertamenti e rilievi sulle persone diversi dalla ispezione

personale [c.p.p. 245]. Se gli accertamenti comportano il prelievo di materiale biologico,

si osservano le disposizioni del comma 2-bis dell'articolo 349.](https://image.slidesharecdn.com/lineeguida-1304-130502113943-phpapp01/85/Linee-guida-in-materia-di-computer-forensics-36-320.jpg)

![- A.I.S.F.- ACCADEMIA INTERNAZIONALE DI SCIENZE FORENSI -

Profili giuridici dell'acquisizione della prova digitale

Conclusioni

Se, per esempio, ci si è accorti di aver montato l'hard disk in scrittura e di averne alterato la struttura è

opportuno evidenziare questo aspetto specificando che, in ogni caso, non si è alterato in alcun modo

il contenuto dello stesso.

A tal proposito si veda quanto affermato dal Tribunale di Bologna:

La difesa dell’imputato sia nel corso dell’istruttoria, che nell’arringa finale ha reiteratamente posto in

discussione la correttezza sia del metodo utilizzato dalla p.g. per estrarre i programmi dal computer

del C., che di quello applicato dalla p.g. e dalle società Infostrada s.p.a. e Tiscali s.p.a. per

individuare l’amministratore degli spazi web (uno dei quali contenente il secondo script del

programma Vierika). [...] Occorre innanzitutto precisare che non è compito di questo Tribunale

determinare un protocollo relativo alle procedure informatiche forensi, ma semmai verificare se il

metodo utilizzato dalla p.g. nel caso in esame abbia concretamente alterato alcuni dei dati ricercati. In

altre parole, non è permesso al Tribunale escludere a priori i risultati di una tecnica informatica

utilizzata a fini forensi solo perché alcune fonti ritengono ve ne siano di più scientificamente corrette,

in assenza della allegazione di fatti che suggeriscano che si possa essere astrattamente verificata nel

caso concreto una qualsiasi forma di alterazione dei dati e senza che venga indicata la fase delle

procedure durante la quale si ritiene essere avvenuta la possibile alterazione. In termini generali,

quando anche il metodo utilizzato dalla p.g. non dovesse ritenersi conforme alla migliore pratica

scientifica, in difetto di prova di una alterazione concreta, conduce a risultati che sono, per il principio

di cui all’art. 192 c.p.p., liberamente valutabili dal giudice alla luce del contesto probatorio

complessivo (fermo restando che maggiore è la scientificità del metodo scelto, minori saranno i

riscontri che il giudice è chiamato a considerare per ritenere attendibili gli esiti delle operazioni

tecniche).](https://image.slidesharecdn.com/lineeguida-1304-130502113943-phpapp01/85/Linee-guida-in-materia-di-computer-forensics-66-320.jpg)