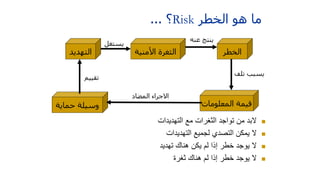

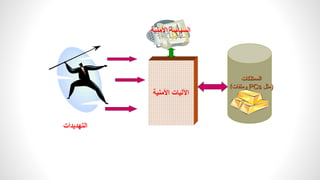

أمن المعلومات أصبح ضرورة ملحة للمؤسسات في ظل التطور التكنولوجي وتزايد أساليب الهجوم. تأسست المنظمة الدولية للتوحيد القياسي (ISO) في عام 1947 لوضع معايير لأمن المعلومات، وأصدرت مجموعة من المعايير تحت نطاق ISO 27000، من أبرزها ISO 27001 وISO 27002 التي تتناول إدارة أمن المعلومات وتقييم المخاطر. تهدف هذه المعايير إلى تهيئة نظم أمن معلومات فعالة وتحديد الإجراءات وتوزيع المسؤوليات لضمان حماية البيانات.