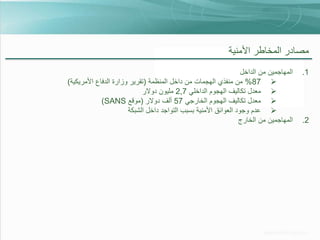

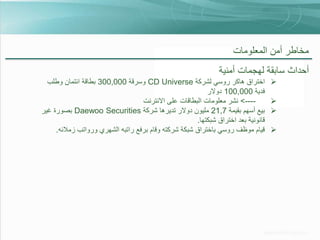

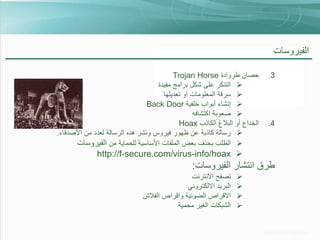

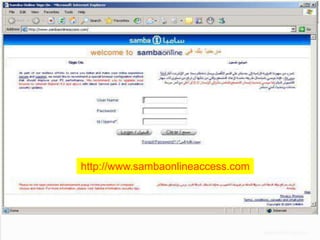

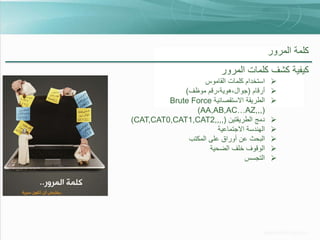

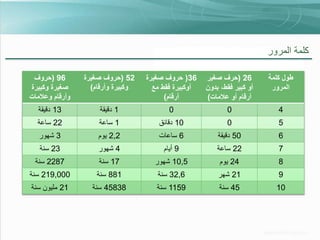

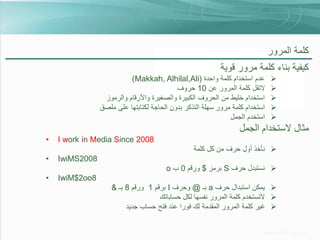

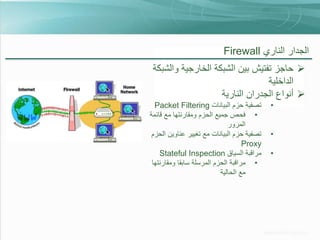

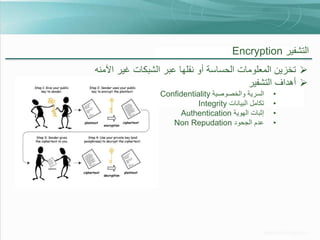

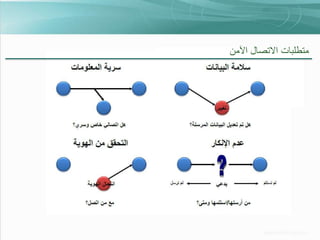

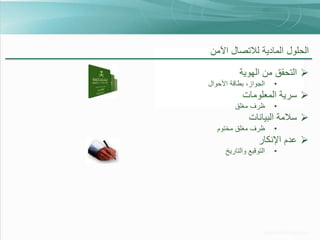

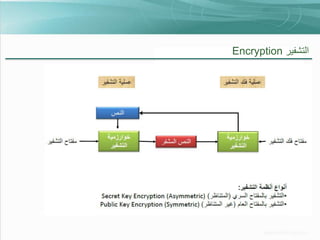

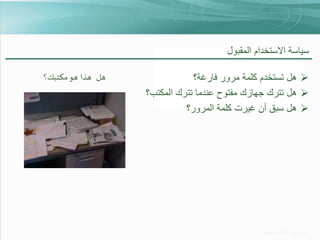

يتناول هذا الوثيقة أساسيات أمن المعلومات، مشيراً إلى أهمية حماية المعلومات من الوصول غير المصرح به، وضمان سريتها وسلامتها وتوافرها. كما يتطرق إلى مخاطر أمن المعلومات، بما في ذلك الهجمات الإلكترونية والفيروسات، بالإضافة إلى تقنيات الأمن المطلوبة مثل جدران الحماية والتشفير. ويشير أخيراً إلى ضرورة توعية المستخدمين حول طرق حماية المعلومات وكيفية إنشاء كلمات مرور قوية.