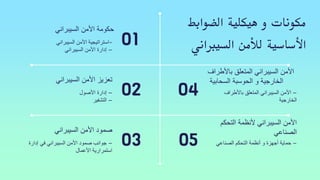

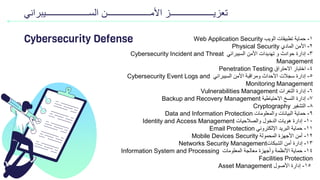

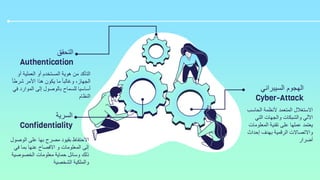

الضوابط الأساسية للأمن السيبراني تهدف إلى تعزيز حماية المعلومات والبيانات ضمن المؤسسات من التهديدات الخارجية والداخلية عن طريق إنشاء معايير وتطبيق استراتيجيات فعالة. يتضمن الموضوع هيكلة لمكونات الأمن السيبراني وأهداف محددة لتحسين الممارسات وتقليل المخاطر. الوثيقة تسلط الضوء على أهمية الحوكمة، وتعزيز الأمن، والتشفير، وإدارة المخاطر لفهم أفضل لمكونات الأمن السيبراني وتطبيقات العمل الحكومي.