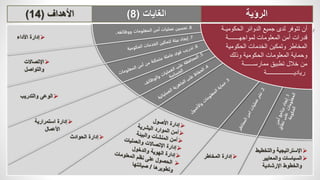

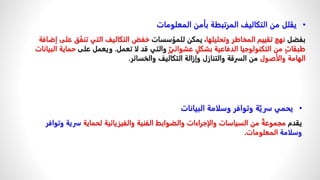

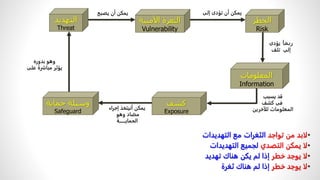

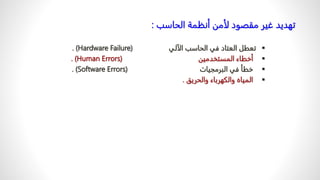

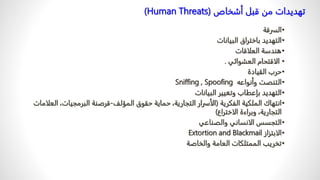

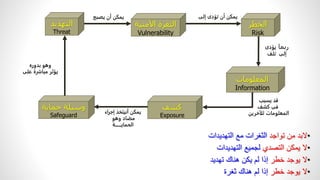

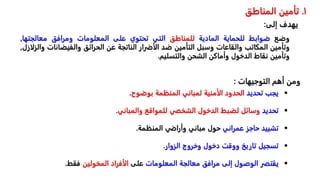

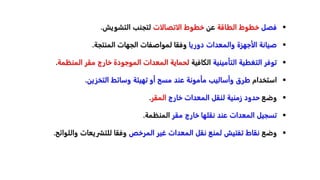

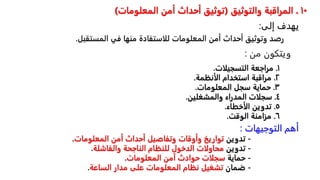

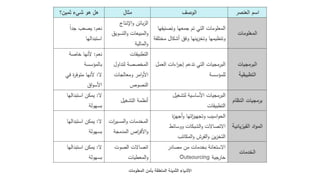

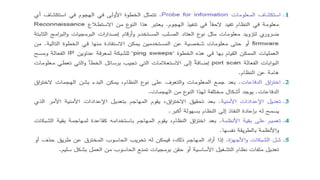

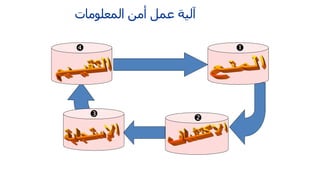

تناقش الوثيقة أهمية أمن المعلومات وكيفية مواجهة المخاطر المتزايدة المتعلقة بتكنولوجيا المعلومات. تتحدث عن التحديات التي تواجه الشركات في عالم التجارة الإلكترونية، مثل زيادة الهجمات الإلكترونية وسرقة المعلومات، وتؤكد على ضرورة تطبيق السياسات والتشريعات لتحسين الأمن السيبراني. كما تبرز الحاجة إلى تطوير مهارات موظفي الأمن في ظل تعدد التهديدات والابتكارات التكنولوجية.