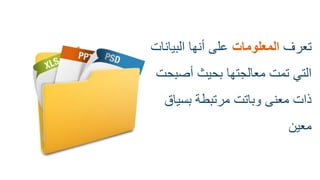

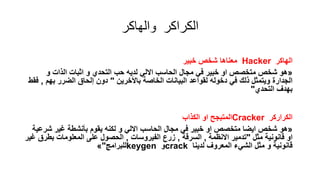

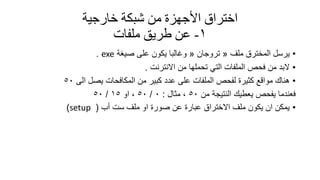

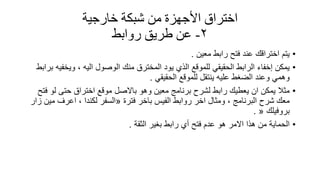

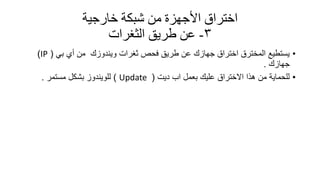

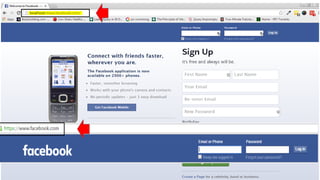

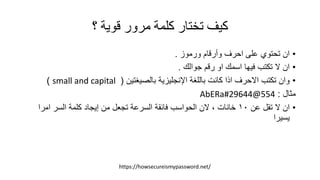

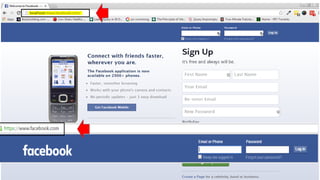

يتناول الوثيقة موضوع أمان المعلومات والمخاطر الإلكترونية المختلفة، بما في ذلك البرمجيات الضارة مثل الفيروسات وأحصنة طروادة. كما تشير إلى أهمية حماية المعلومات من التهديدات وتأمينها أمنيًا للحفاظ على سريتها وسلامتها. وتوضح كيفية تأثير التكنولوجيا على المعلومات الشخصية وضرورة التعامل الحذر مع الأجهزة المحمولة.