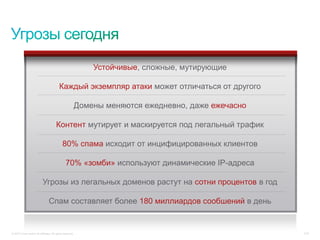

Документ освещает современные угрозы безопасности, подчеркивая, что инфекции и атаки становятся все более сложными и нестабильными. В нем также рассматриваются различные типы атак, методы защиты и важность образования сотрудников для борьбы с киберугрозами. Отмечается, что рынок облачных вычислений и мобильных устройств создает новые вызовы в области безопасности.