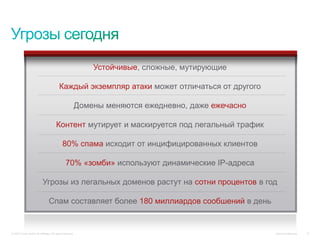

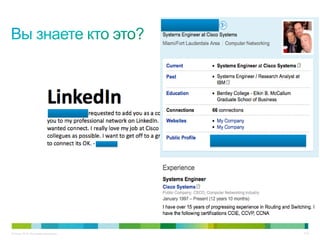

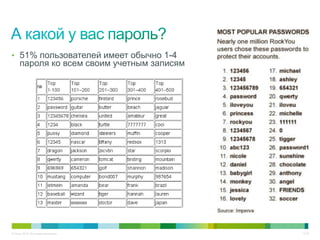

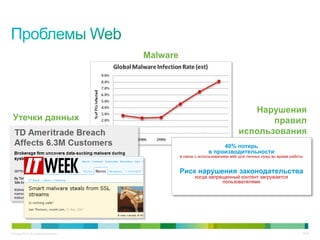

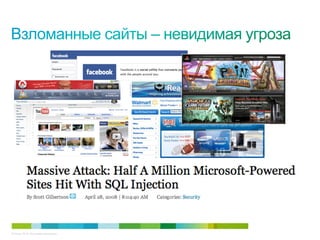

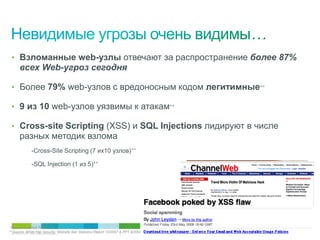

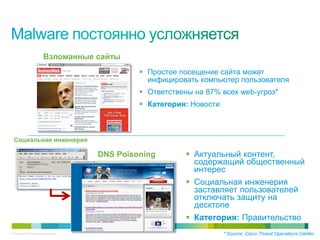

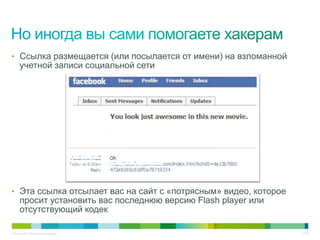

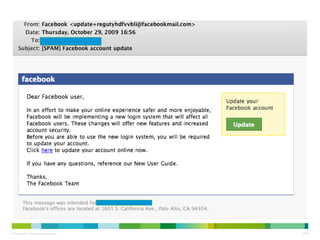

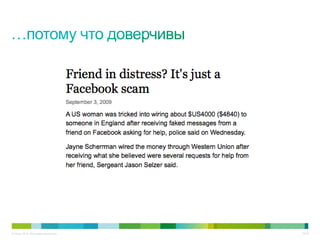

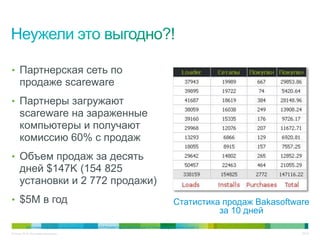

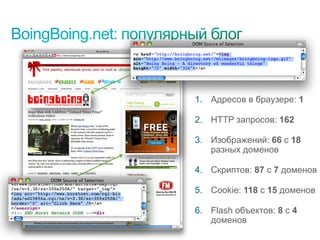

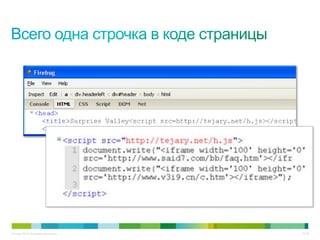

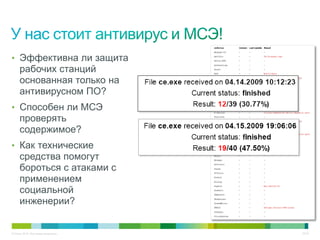

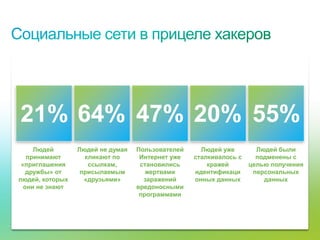

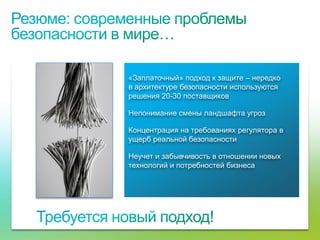

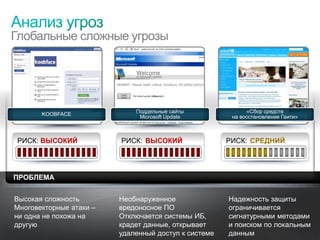

Документ рассматривает современные угрозы информационной безопасности, акцентируя внимание на росте вредоносных программ и изменении методов атак, включая использование социальных инженерий и уязвимостей веб-приложений. Отмечается, что большое количество интернет-угроз происходит от законных веб-сайтов, а распространение вредоносного ПО и спама увеличивается с каждым годом. Также подчеркивается важность повышения осведомленности пользователей и внедрения комплексных мер безопасности для защиты бизнеса.