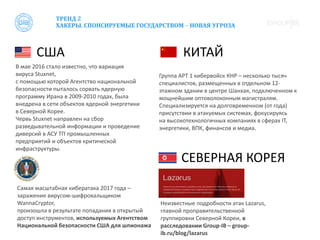

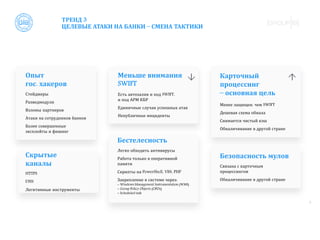

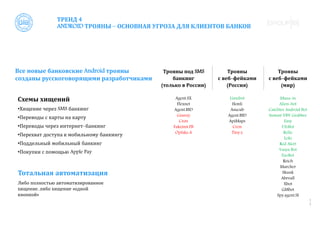

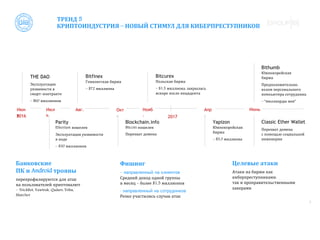

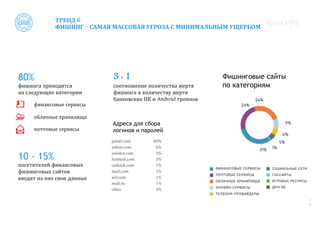

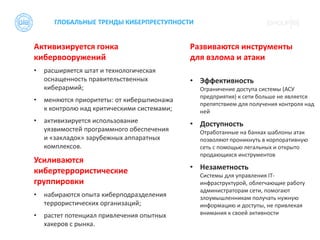

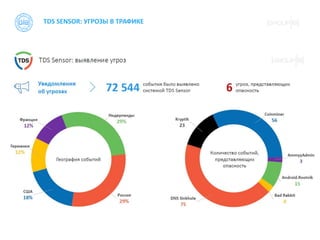

Доклад группы IB анализирует ключевые тенденции высокотехнологичных преступлений в России за период с 2016 по 2017 год, обнаруживая рост любого рода атак, включая массовые и целевые атаки на инфраструктуру. Обсуждаются новые угрозы от хакеров, спонсируемых государствами, а также особое внимание уделяется киберпреступлениям в криптоиндустрии и фишингу. Доклад также выявляет активизацию кибертеррористических групп и необходимость повышения уровня защиты от таких угроз.