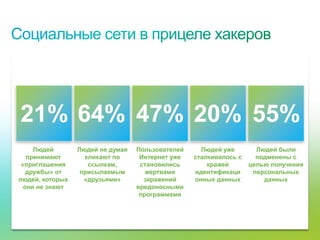

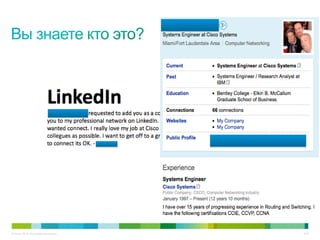

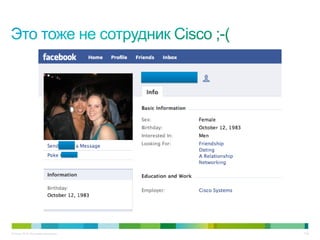

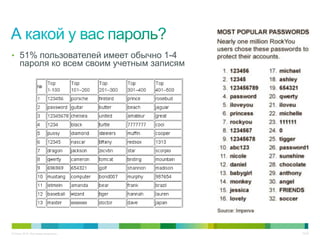

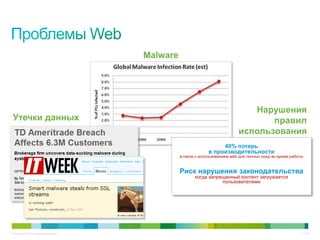

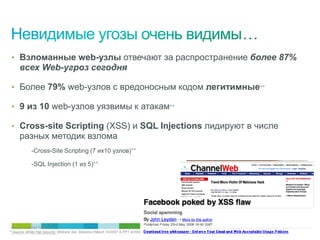

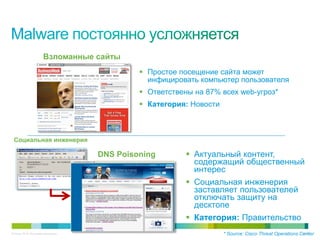

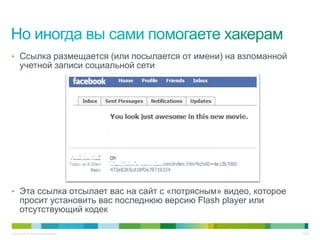

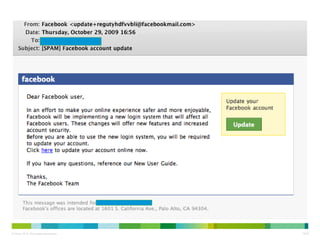

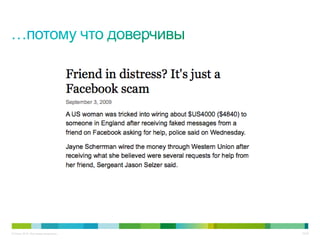

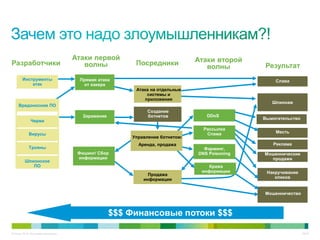

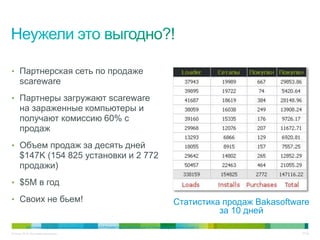

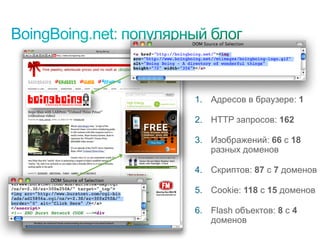

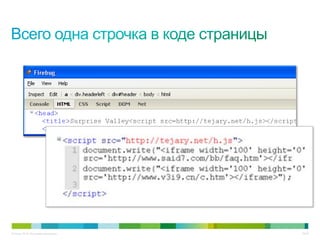

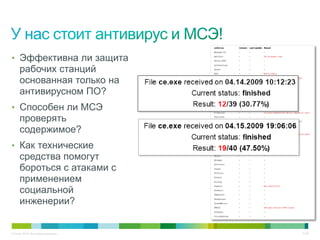

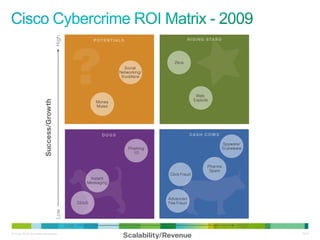

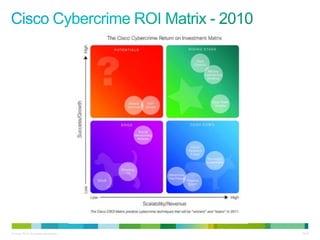

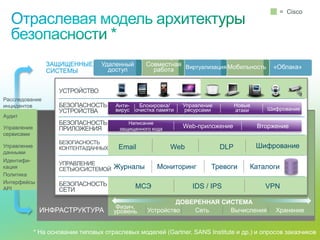

Документ обсуждает риски, связанные с использованием социальных сетей и облачных технологий, подчеркивая увеличение киберугроз и уязвимостей для бизнеса. Он приводит статистику, показывающую, что значительное количество пользователей сталкивается с вредоносными программами и утечками данных. Основное внимание уделено тому, как атаки социальной инженерии и недостаточная безопасность влияют на производительность и безопасность корпоративных сетей.