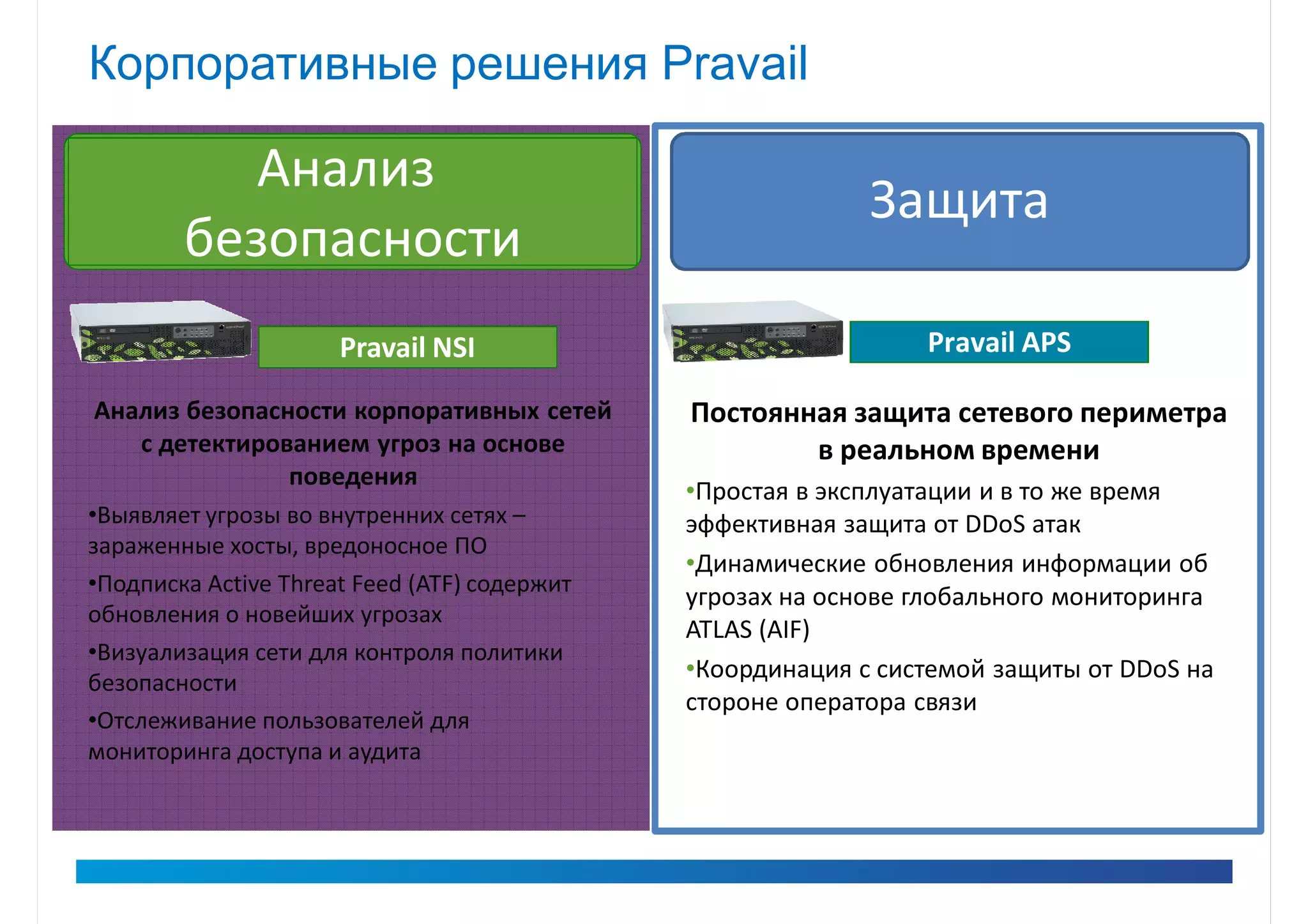

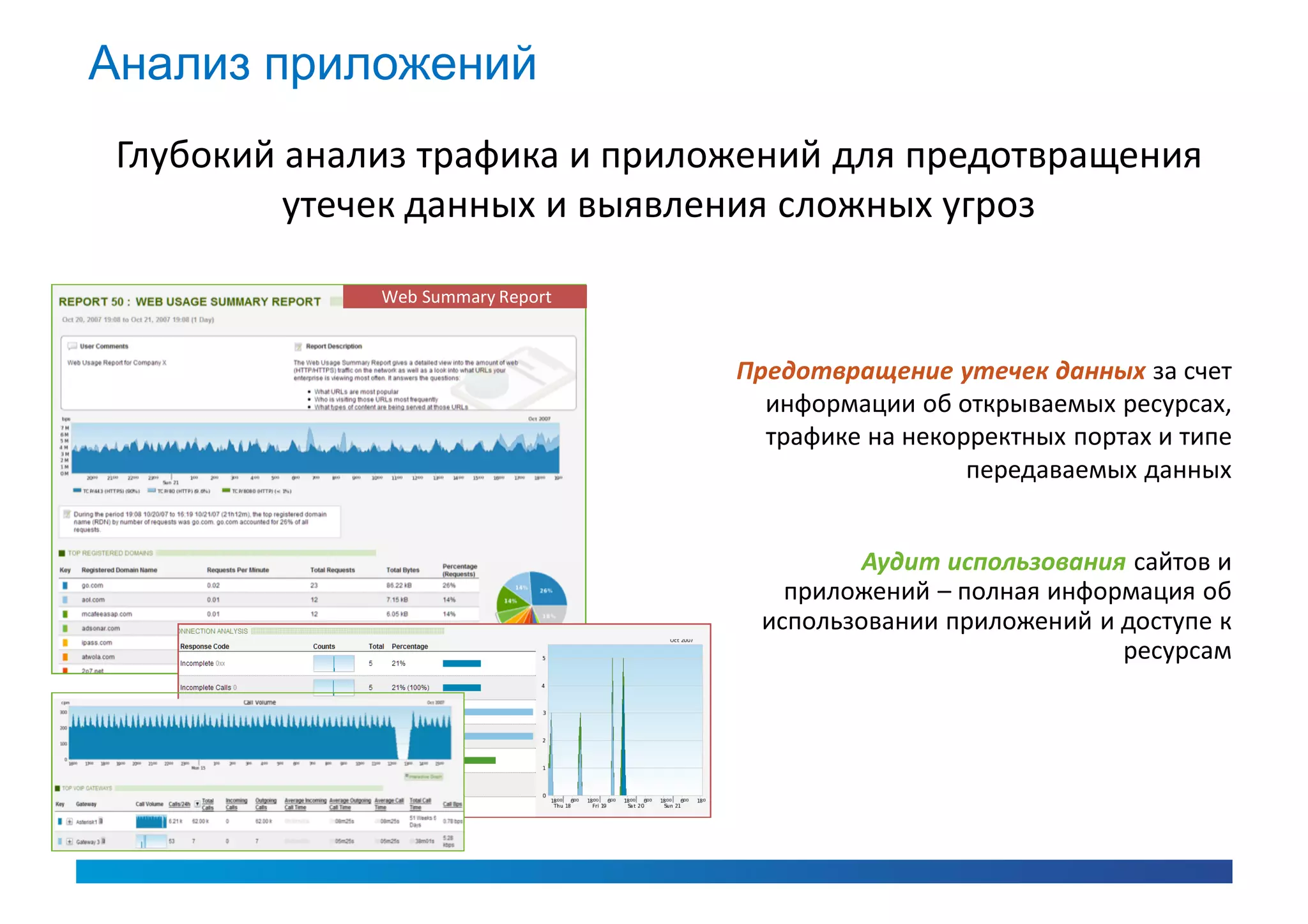

Документ посвящен методам защиты корпоративных сервисов от DDoS-атак и сложных угроз, представленных инновационными решениями компании Arbor Networks. Основное внимание уделяется различным подходам к защите TCP, HTTP и SSL сервисов, с акцентом на необходимость комплексной защиты и мониторинга сетевого трафика. В документе также рассмотрены решения Pravail NSI и APS, которые обеспечивают глубинный анализ и быструю реакцию на угрозы в реальном времени.

![Кто такие Arbor Networks?

Процент Tier-1 операторов

90% связи – клиентов Arbor Количество стран, в

107 которых внедрены

решения Arbor

Количество трафика под

24 мониторингом системы ATLAS

Tbps

Количество лет, которые Arbor

12 разрабатывает и предлагает

инновационные решения по защите и

мониторингу

Позиция Arbor на рынке

оборудования защиты от DDoS в Выручка в 2011 по GAAP компании

Carrier, Enterprise и Mobile DDoS Danaher – головной компании

сегментах – 61% всего рынка Arbor Networks

#1 [Infonetics Research Jul 2012] $16B](https://image.slidesharecdn.com/9301000protectionofcorporateserviceskkrasavchenko-121217060112-phpapp02/75/slide-3-2048.jpg)