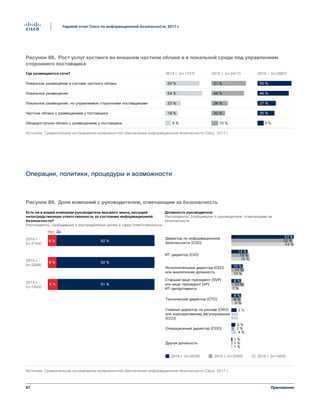

Годовой отчет Cisco по информационной безопасности за 2017 год подчеркивает растущее число векторов атак и необходимость комплексного подхода к безопасности для ограничения возможностей хакеров. Отчет анализирует поведение киберпреступников, описывает текущие уязвимости и предлагает рекомендации для организаций по улучшению защиты. Важные выводы включают информационные о рисках, связанных с рекламным ПО и уязвимостями в промежуточном ПО, а также недовольство специалистов по безопасности по поводу эффективности существующих решений.

![64

Годовой отчет Cisco по информационной безопасности, 2017 г.

Отрасль

Отрасль

Безопасность цепочки создания стоимости: нейтрализация рисков, связанных со

сторонними поставщиками, основа успеха в цифровом мире

Безопасность цепочки создания стоимости — ключевой фактор

успеха в современной взаимосвязанной экономической

среде. Очень важно использовать подходящее решение для

обеспечения безопасности в нужном месте и в нужное время.

Это касается всех этапов цепочки создания стоимости и всего

жизненного цикла оборудования, ПО и услуг.

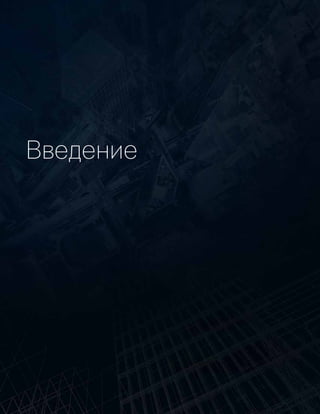

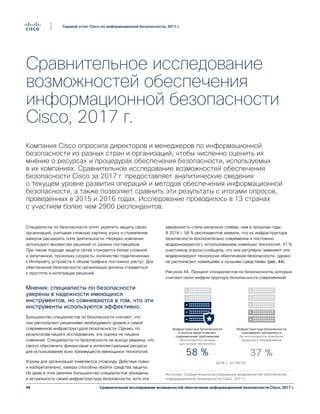

На рис. 64 вы можете видеть восемь этапов цепочки создания

стоимости.

В современном цифровом мире информационные

и операционные технологии тесно связаны. Защиты только лишь

внутренних бизнес-моделей, предложений и инфраструктуры

уже недостаточно. Организации должны проанализировать свою

цепочку создания стоимости в целом. Затем им следует выяснить,

представляет ли каждый сторонний участник их бизнес-модели

или предложений какой-либо риск для безопасности.

Скорее всего, ответ на этот вопрос будет положительным.

Согласно исследованию, проведенному SANS Institute, в 80 %

случаев причиной утечки данных является третья сторона¹⁵.

Чтобы уменьшить риск, организации не должны слепо доверять

участникам своей цепочки создания стоимости. На каждого из

них нужно возложить ответственность за безопасность. Для

этого компании должны предпринять следующие шаги:

●● определить ключевых участников в экосистеме сторонних

поставщиков и понять их роли;

●● разработать гибкую архитектуру безопасности, которая

может быть развернута для совместного использования

различными участниками этой экосистемы;

●● оценить, насколько деятельность третьих сторон

отвечает минимальным требованиям архитектуры

безопасности организации;

●● обратить внимание на новые риски безопасности,

которые может создавать экосистема сторонних

поставщиков по мере расширения использования

цифровых технологий.

Организации также должны позаботиться о безопасности

перед внедрением новой бизнес-модели или предложения,

где требуется участие экосистемы сторонних партнеров. Все

потенциальные преимущества и возможности повышения

производительности необходимо сопоставить с вероятными

рисками. Особенно если эти риски связаны с безопасностью

и конфиденциальностью данных.

Важность цепочки создания стоимости осознают все больше

компаний по всему миру из разных отраслей. В США недавно

был принят закон о закупках в сфере ИТ, обязывающий

Министерство обороны США проводить годовую оценку

открытых технологических стандартов для закупок в области

ИТ и информационной безопасности¹⁶. В секторе энергетики

Североамериканская корпорация по обеспечению надежности

электросистем (NERC) активно разрабатывает новые требования

для кибертехнологий в своей цепочке создания стоимости¹⁷.

Проекти-

рование

Планирование Приобретение Создание Качество Доставка Поддержание

работоспособности

Завершение

эксплуатации

Figure 64 Les étapes de la création de valeur

Источник: компания Cisco

Рисунок 64. Этапы цепочки создания стоимости

¹⁵ Combatting Cyber Risks in the Supply Chain (Снижение рисков информационной безопасности в цепочке поставок), SANS Institute, 2015 г.: https://www.sans.org/reading-room/

whitepapers/analyst/combatting-cyber-risks-supply-chain-36252.

¹⁶ Федеральный закон 114-92 §

¹⁷ NERC выполняет эту работу по заказу Федеральной комиссии по регулированию в области энергетики США согласно 18 CFR, часть 40 [номер дела RM15-14-002; номер заказа 829].

Поделиться](https://image.slidesharecdn.com/cisco2017acrru-180307085441/85/Cisco-2017-64-320.jpg)