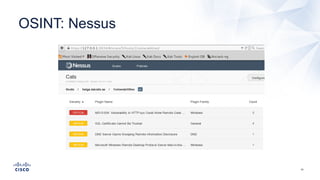

Документ описывает методы кибератак на корпоративные сети, акцентируя внимание на различных этапах проникновения и типичных болевых точках безопасности. Подробно рассматриваются инструменты разведки и уязвимости, используемые киберпреступниками, а также последствия утечки данных и меры по защите облачных приложений. Также упоминаются проблемы, с которыми сталкиваются IT-отделы при управлении безопасностью и соблюдением нормативных требований.