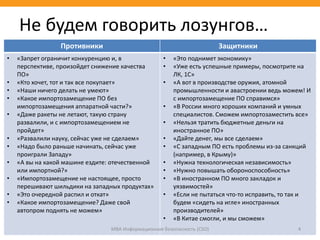

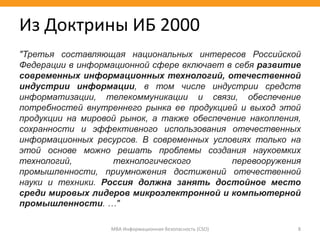

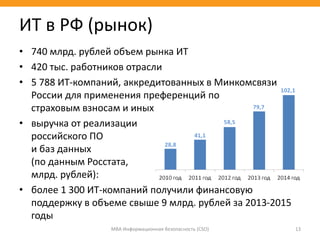

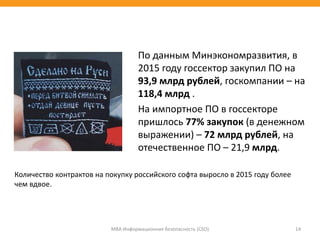

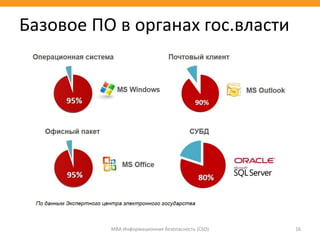

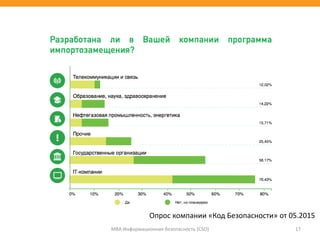

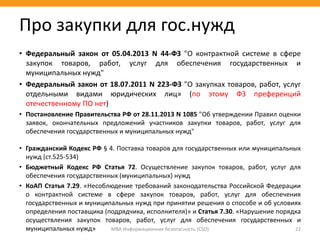

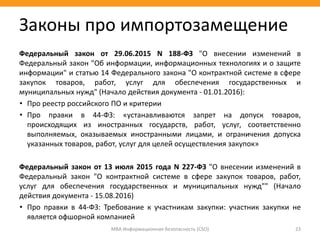

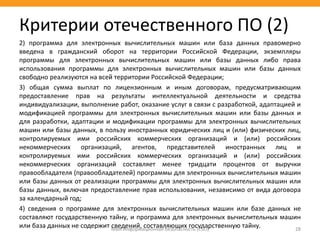

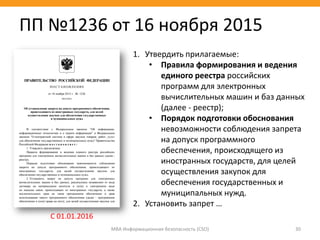

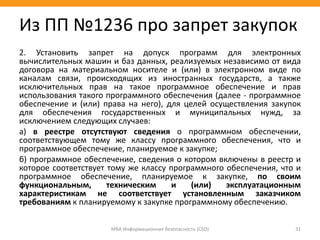

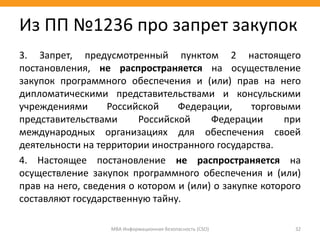

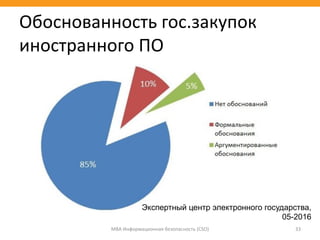

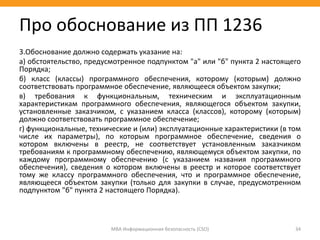

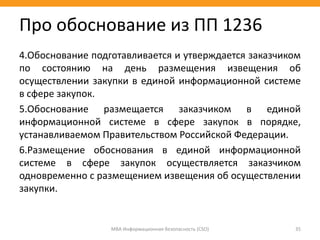

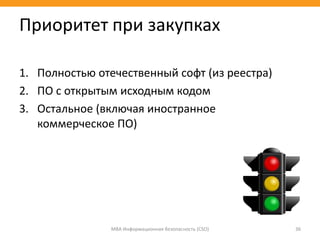

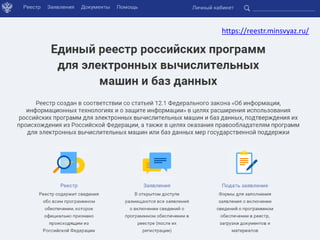

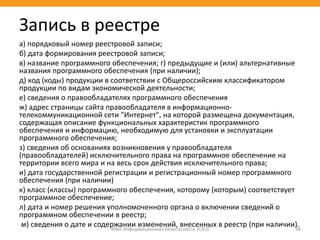

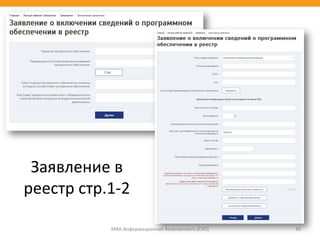

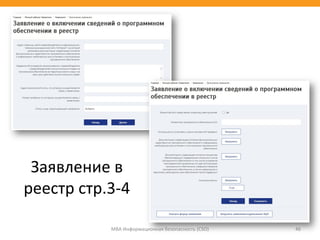

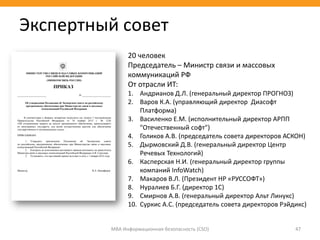

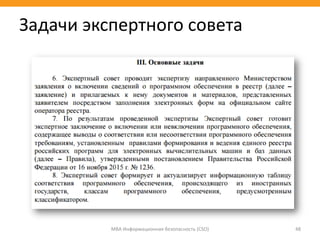

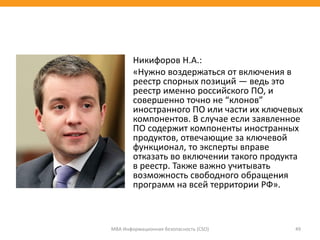

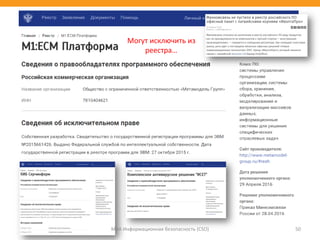

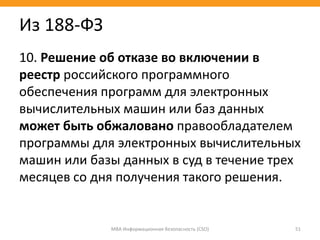

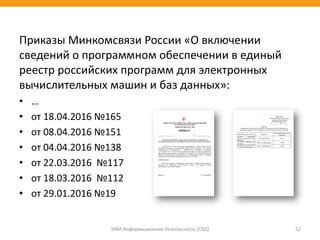

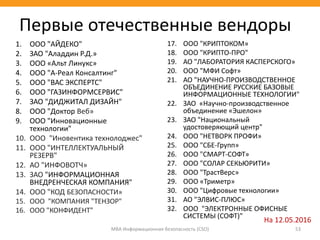

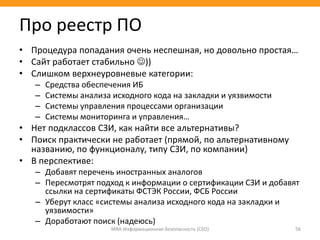

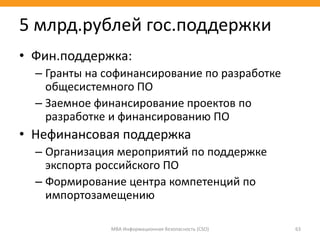

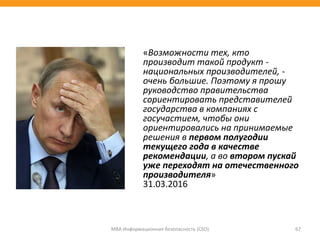

Документ посвящен вопросам импортозамещения в России, акцентируя внимание на необходимости замещения иностранных технологий и продуктов отечественными. Рассматриваются протекционистские меры, важные для развития информационной безопасности и технологической независимости страны, а также упоминаются законы и регуляторы, касающиеся государственных закупок. Подчеркивается, что успешное импортозамещение возможно при поддержке отечественных производителей и научного потенциала.