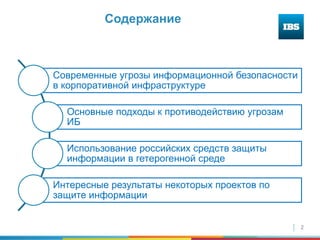

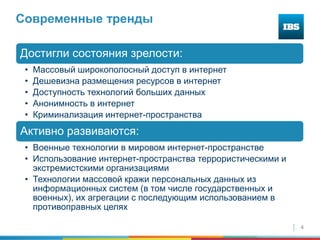

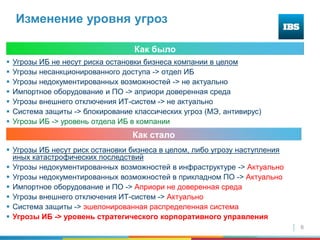

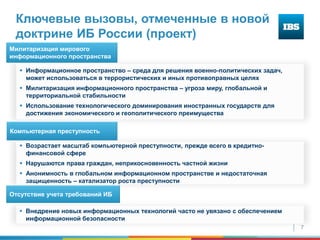

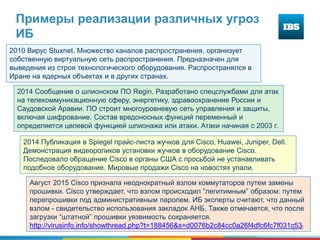

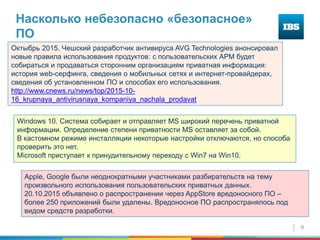

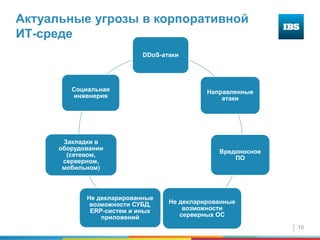

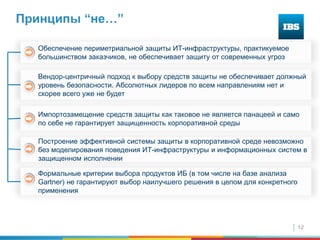

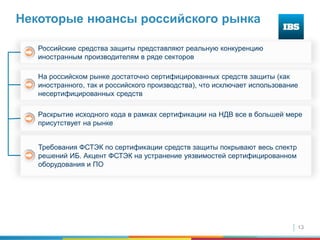

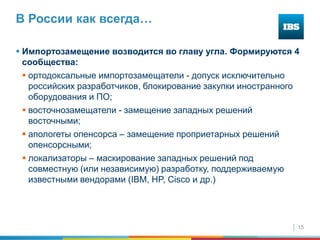

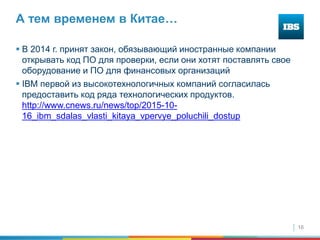

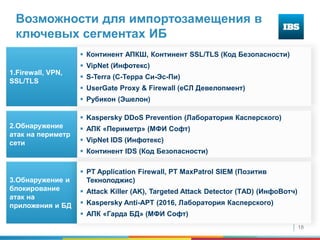

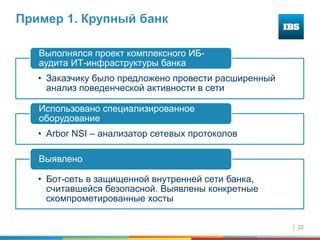

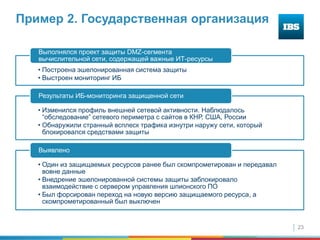

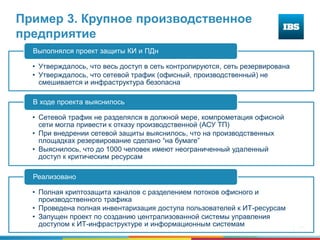

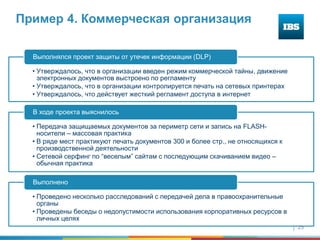

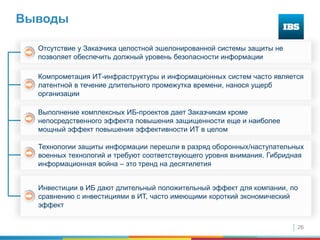

Документ рассматривает современные угрозы информационной безопасности в корпоративной IT-инфраструктуре, включая кибератаки, хакерские технологии и риски утечки данных. Он акцентирует внимание на необходимость создания эффективных систем защиты, использование российских технологий и нарастающую криминализацию интернет-пространства. Также подчеркивается важность комплексного подхода к обеспечению безопасности и мониторингу инцидентов для предотвращения угроз.