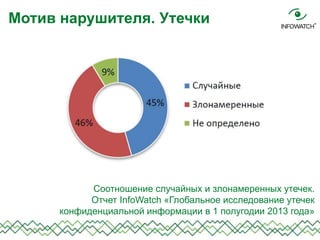

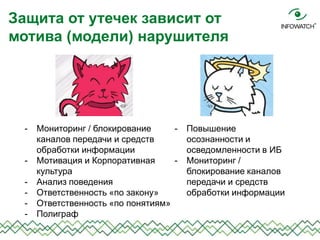

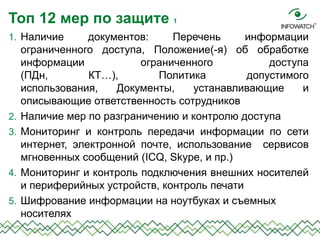

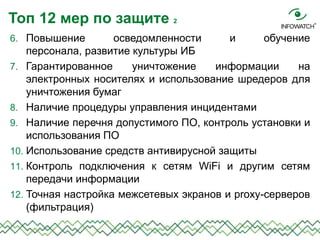

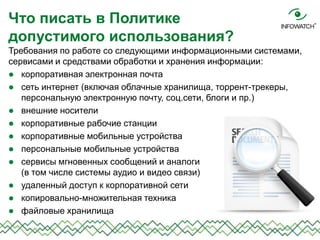

Документ рассматривает проблемы безопасности информации, особенно угрозы от инсайдеров, и предлагает меры по защите от утечек. Обсуждаются факторы, влияющие на мотивацию сотрудников, а также ключевые стратегии и процедуры для снижения рисков. Кроме того, подчеркивается важность корпоративной культуры и осведомленности в области информационной безопасности.