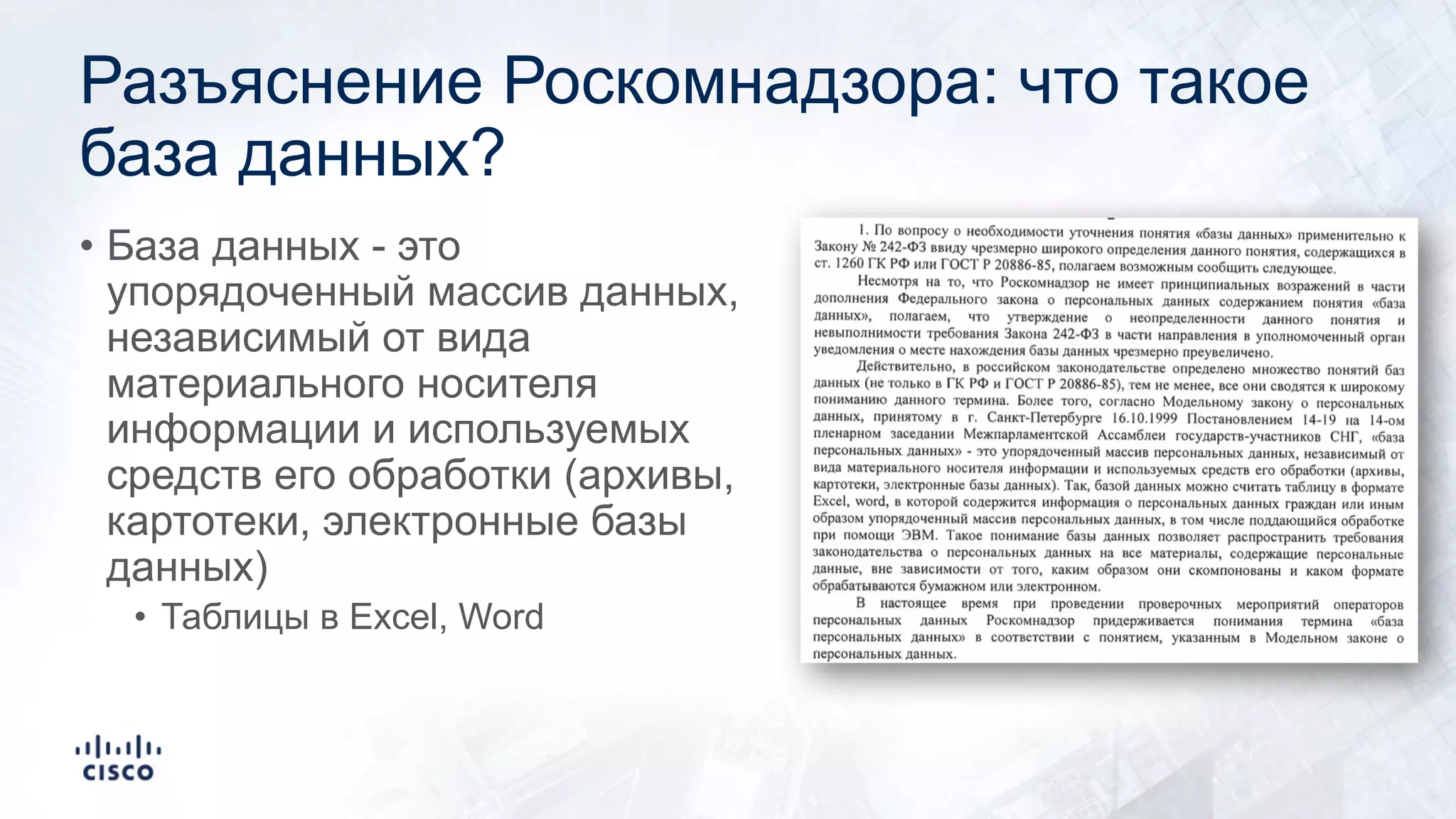

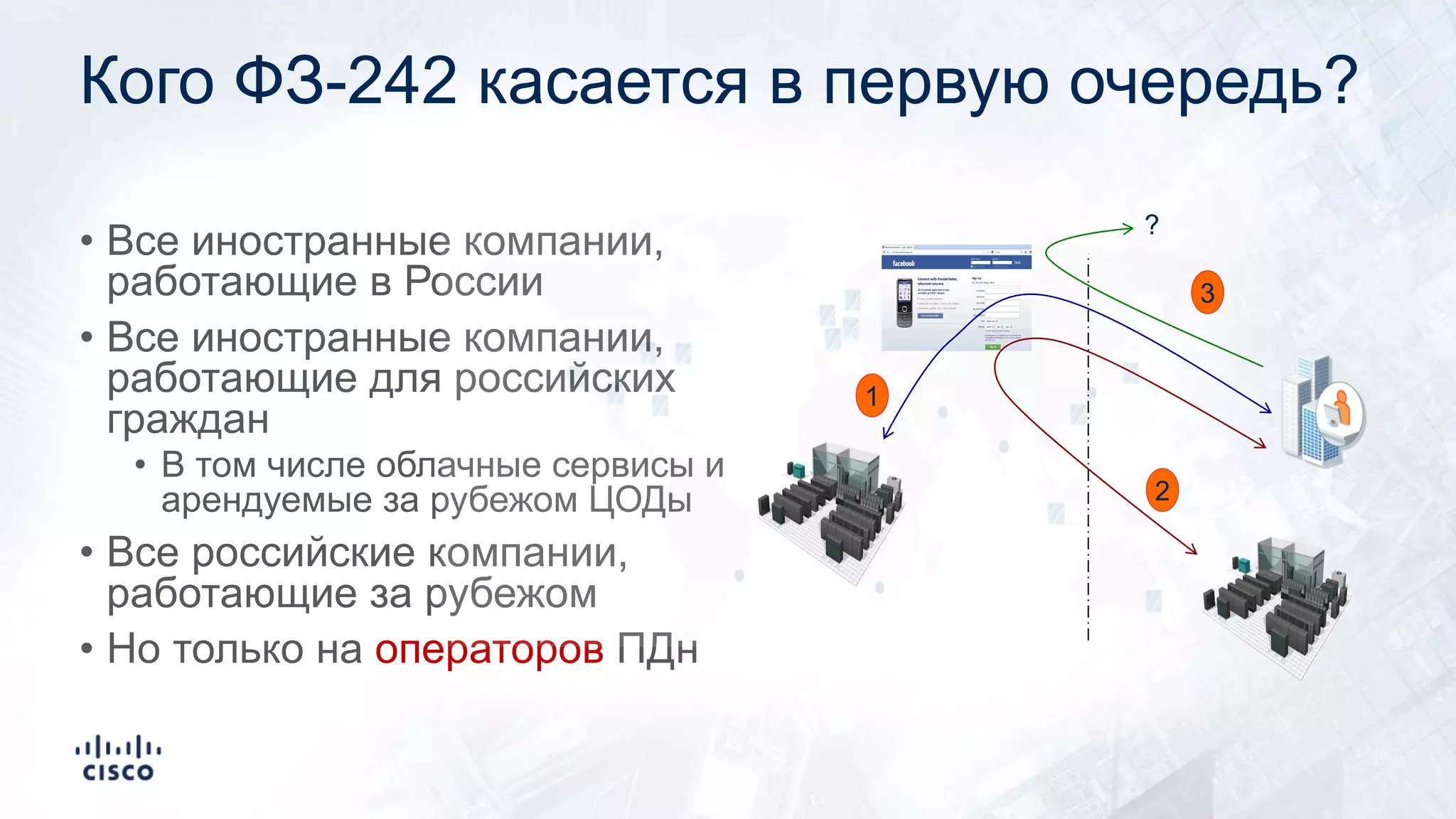

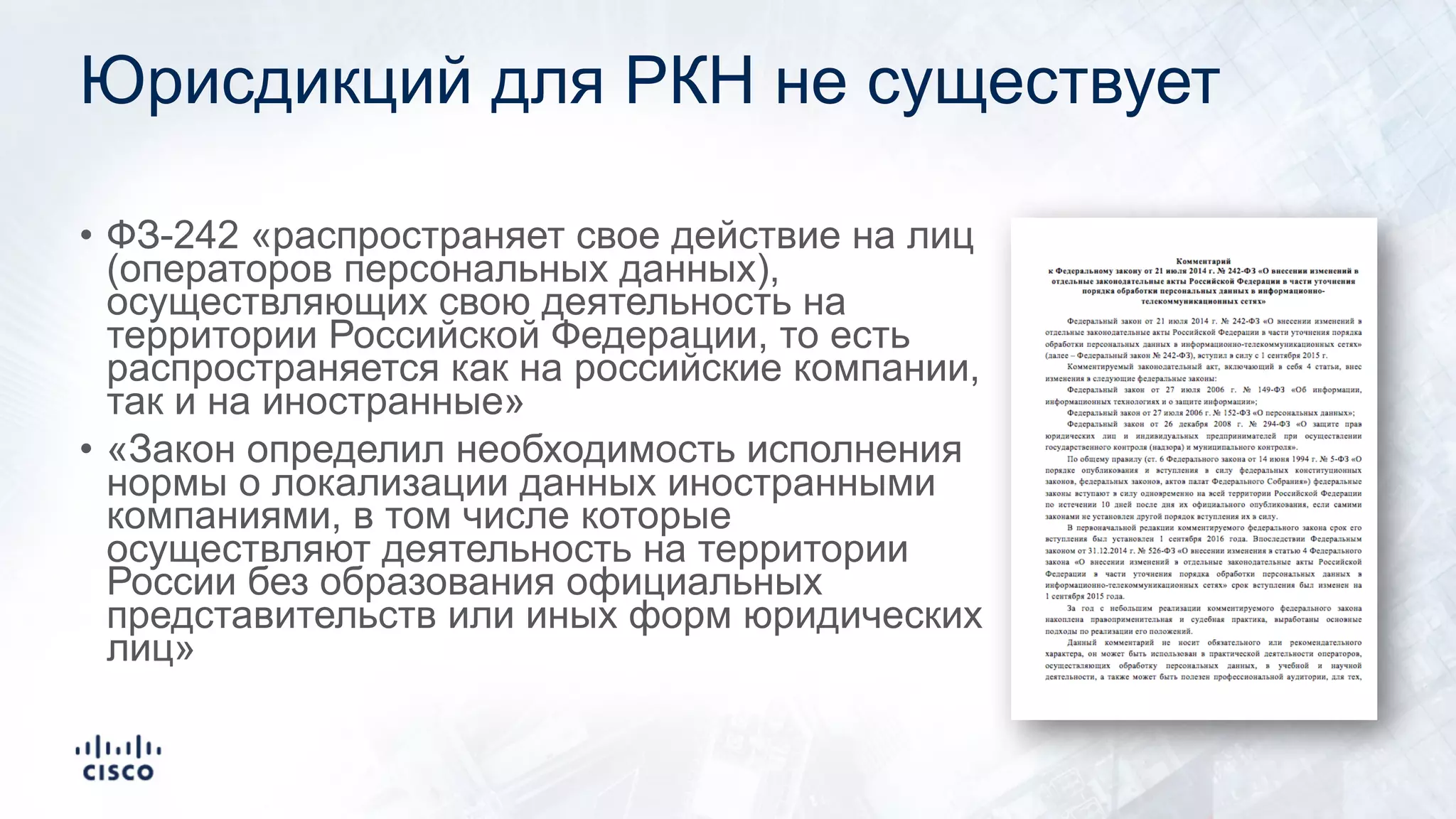

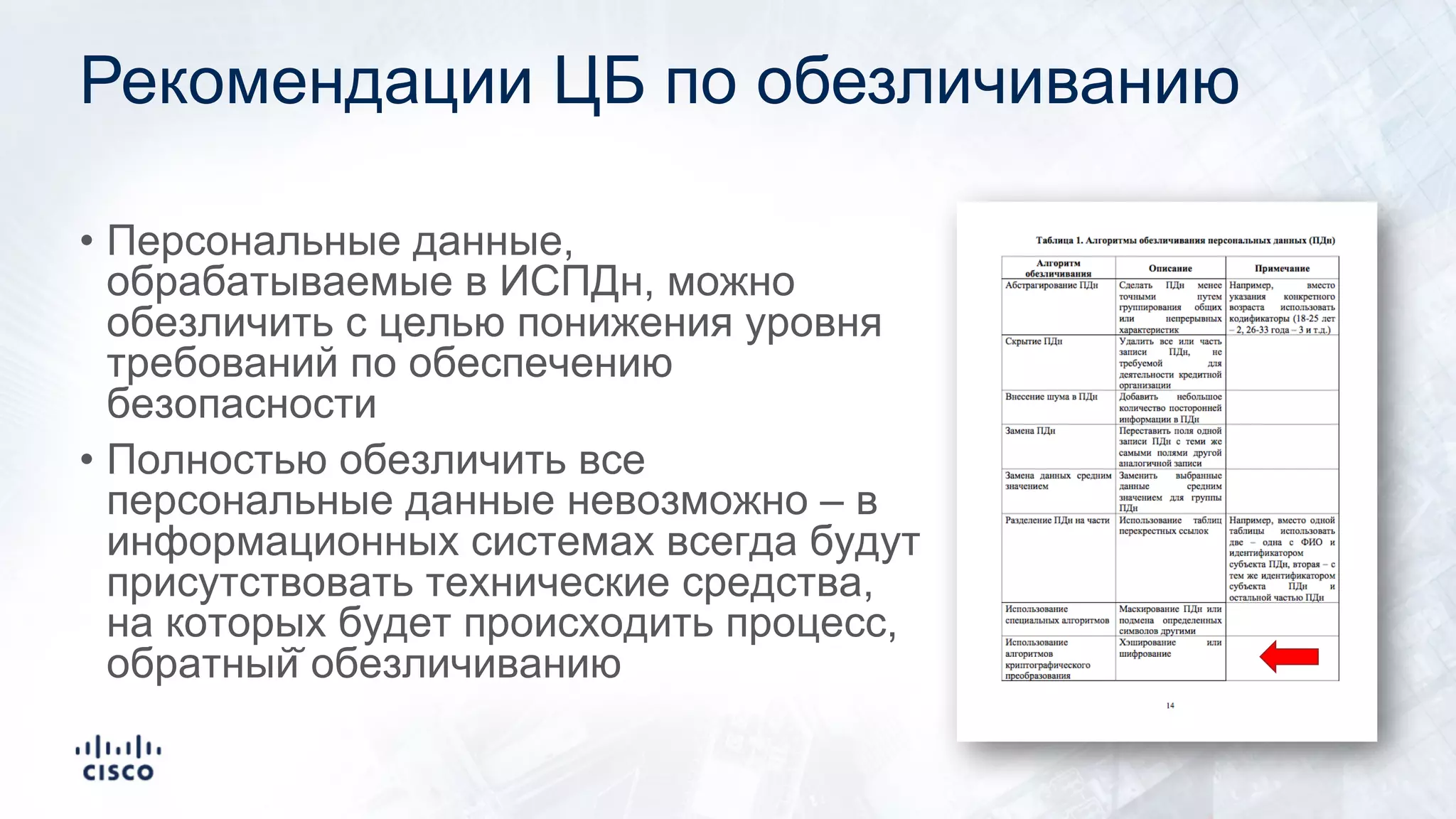

Документ рассматривает применение шифрования как метода обезличивания персональных данных в контексте российского законодательства, в частности в связи с фз-242, запрещающего хранение персональных данных россиян за границей. Описаны методы обезличивания, возможные последствия нарушения законодательства, а также рекомендации регуляторов о применении криптографии для достижения обезличивания. Обсуждаются различия в трактовке персональных данных и требования к их защите с упором на реализацию технологий в различные сценарии обработки данных.