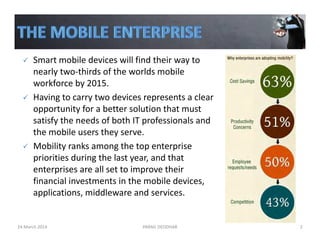

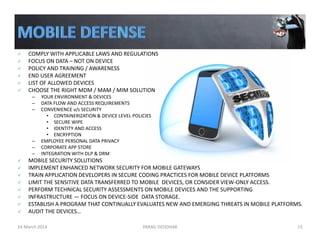

Smart mobile devices will find their way to nearly two-thirds of the world's mobile workforce by 2015. Enterprises recognize the need to support mobile users while also protecting corporate data and systems. As mobility becomes a top priority, companies are increasing their investments in mobile technologies, applications, and services to empower employees while managing risks.