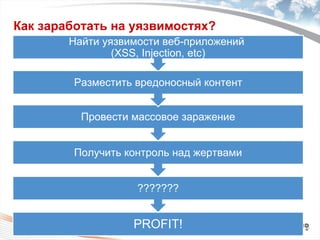

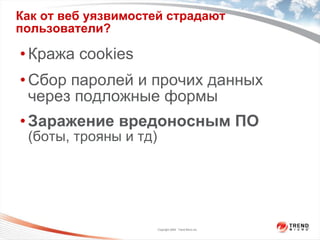

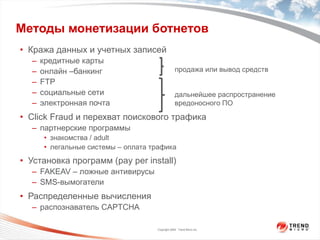

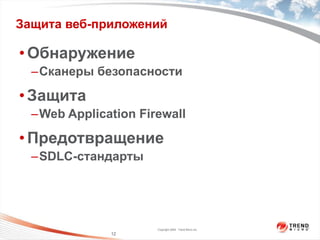

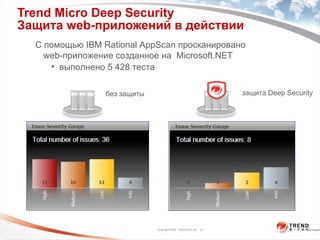

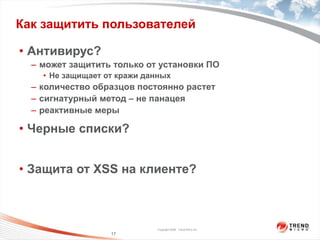

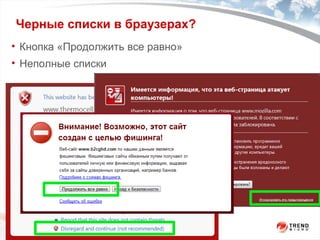

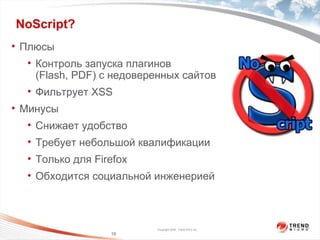

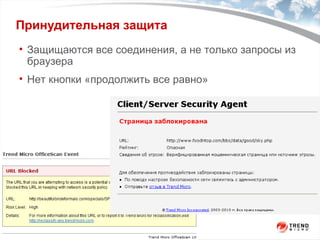

Документ обсуждает уязвимости веб-приложений как ключевой фактор киберпреступности, описывая способы их монетизации и защиты. Он подчеркивает методы атаки, такие как кража данных и заражение, и предлагает стратегии защиты веб-приложений и пользователей, включая использование систем репутации. Основное внимание уделяется необходимости комплексного подхода к безопасности веб-приложений и защите пользователей от угроз.