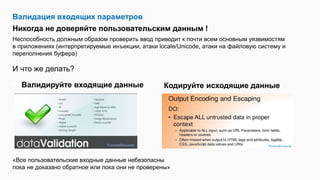

Документ описывает основные понятия и цели, связанные с информационной безопасностью и уязвимостями в программном обеспечении. Он классифицирует типы уязвимостей и экплойтов, перечисляет рекомендации по безопасности и валидации данных, а также предлагает лучшие практики для разработки безопасного ПО. Важное внимание уделяется методам аутентификации, авторизации и предотвращения инъекций, а также значимости следования стандартам безопасности в процессе разработки.

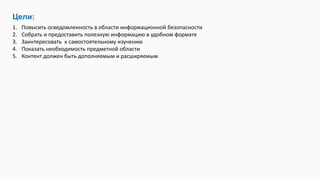

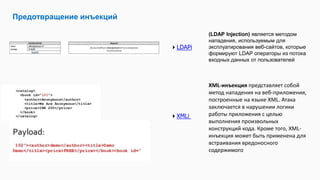

![Логины и пароли

Пускай пользователь сам определяет логин

Так их тяжелее перечислить

Избегайте использовать для логина Firstname.Lastname, e-mail, номер кредитной карты или еще какую ни

будь публичную информацию

Парольные политики

Надежность! Минимум 8 символов, но чем больше тем лучше, спецсимволы, цифры, кириллица и

латиница

Контроль смены пароля! Чем чаще тем лучше, хотя если вы заставите пользователя менять пароль

каждый день то он будет записывать их на стикере

Хранение пароля в хешированном виде и обязательно с солью! Если у вас угонят базу то хоть будет время

сменить доступа)

Безопасный транспорт(SSL) + проверка в коде: [if(server_port == 443)]

Очень внимательно реализуйте функционал забытого пароля

Удалите или заблокируйте дефолтные или тестовые учетки

Запретите кеширование заголовков HTTP и мета тегов

<form … AUTOCOMPLETE="off"> - для всех полей формы

<input … AUTOCOMPLETE="off"> - для одного поля](https://image.slidesharecdn.com/securedevelopment-180529120825/85/Secure-development-31-320.jpg)

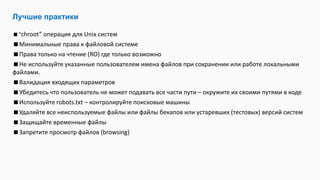

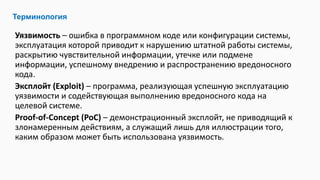

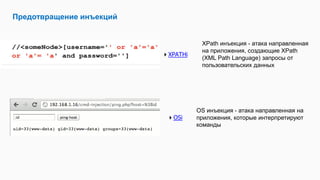

![Положительная аутентификация

(все параметры заведомо не определены или false)

bAuthenticated := false

securityRole := null

try {

userrecord := fetch_record(username)

if userrecord[username].password != sPassword then

throw noAuthentication

end if

if userrecord[username].locked == true then

throw noAuthentication

end if

if userrecord[username].securityRole == null or banned then

throw noAuthentication

end if

… other checks …

bAuthenticated := true

securityRole := userrecord[username].securityRole

}

catch {

bAuthenticated := false

securityRole := null

// perform error handling, and stop

}

return bAuthenticated](https://image.slidesharecdn.com/securedevelopment-180529120825/85/Secure-development-33-320.jpg)

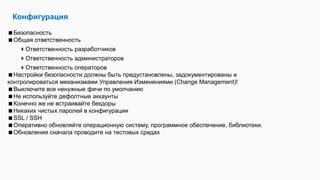

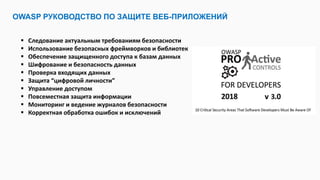

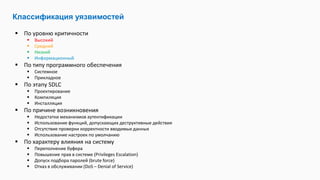

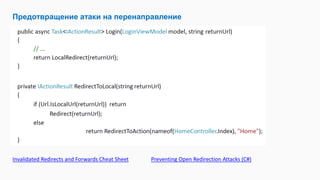

![Server Side Request Forgery (SSRF)

Server Side Request Forgery (SSRF) - атака

позволяющая злоумышленику совершать запросы с

уязвимого сервера (сайта) во внутреннюю сеть

(Интранет). При этом нет возможности послать

прямой запрос во внутреннюю сеть атакуемой

инфраструктуры извне.

<?php /** * Check if the 'url' GET variable is set * Example -

http://localhost/?url=http://testphp.vulnweb.com/images/logo.gif

*/

if (isset($_GET['url'])){ $url = $_GET['url']; /** * Send a request

vulnerable to SSRF since * no validation is being done on $url *

before sending the request */

$image = fopen($url, 'rb');

/** * Send the correct response headers */ header("Content-

Type: image/png"); /** * Dump the contents of the image */

fpassthru($image); }

GET /?url=file:///etc/passwd HTTP/1.1

Host: example.com

Я кликабельна

GET

/?url=http://169.254.169.254/latest/m

eta-data/ HTTP/1.1 Host:

example.com](https://image.slidesharecdn.com/securedevelopment-180529120825/85/Secure-development-46-320.jpg)