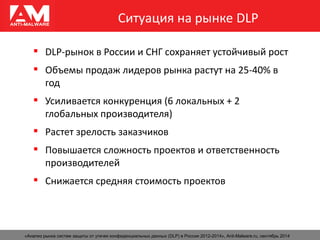

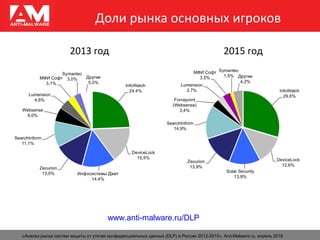

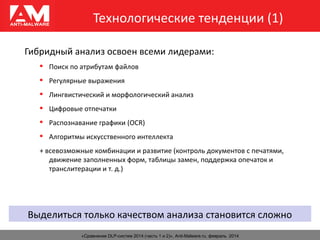

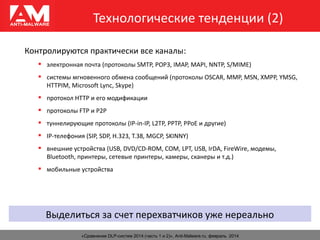

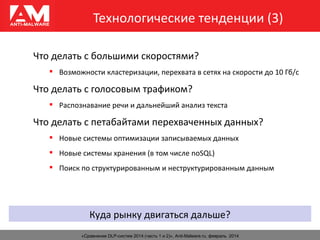

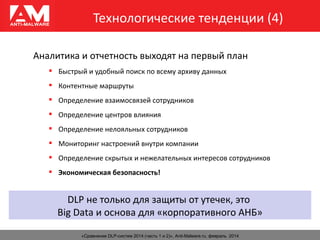

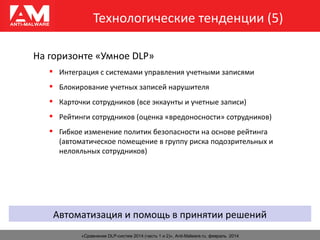

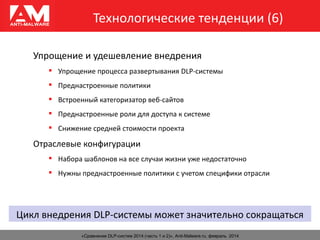

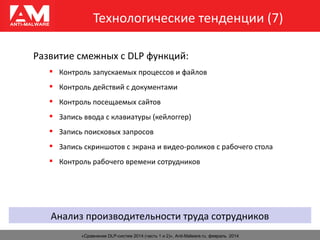

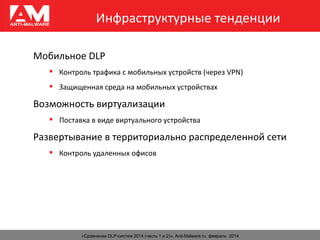

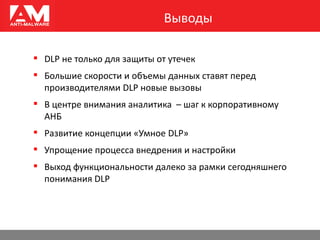

Документ представляет собой обзор рынка DLP-систем в России и СНГ, подчеркивающий устойчивый рост объемов продаж и усиливающуюся конкуренцию среди производителей. Он охватывает технологические тенденции, такие как развитие аналитики, автоматизации и упрощения внедрения систем защиты от утечек данных. В заключении акцентируется внимание на том, что DLP-системы уже не только защищают от утечек, но и становятся основой для корпоративной аналитики.