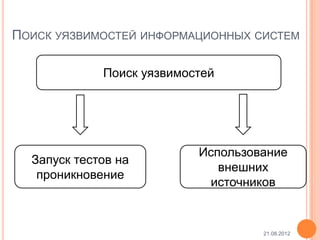

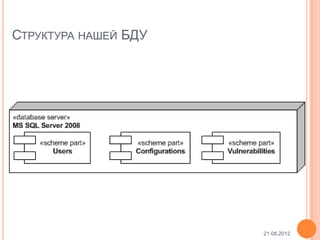

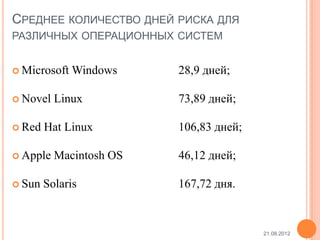

Доклад Александра Белобородова посвящен анализу уязвимостей программного обеспечения, включая источники информации о них и обзор ресурсов, таких как vulnerabilitywebmonitor и vulnerabilitytracker. В документе также рассматриваются причины и виды информационных атак, их последствия, а также жизненный цикл уязвимостей. Приведены данные о времени активных атак для различных операционных систем и рекомендации по использованию сканеров безопасности.