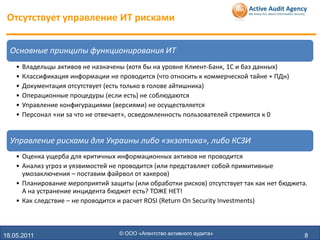

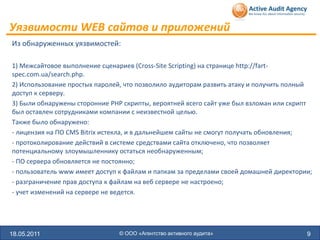

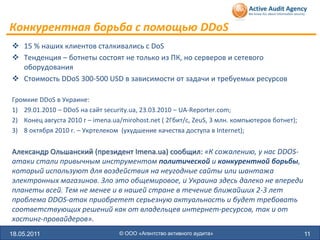

Документ описывает основные киберугрозы в Украине на основе данных 2010 года, включая мошенничество с банковскими картами, социальную инженерию и уязвимости веб-приложений. Необходимо улучшение управления информационной безопасностью, внедрение риск-менеджмента и обновление программного обеспечения для повышения безопасности. Также упоминаются рекомендации по защите от киберугроз и тенденции роста DDoS-атак и 0-day уязвимостей.