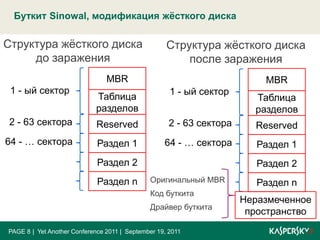

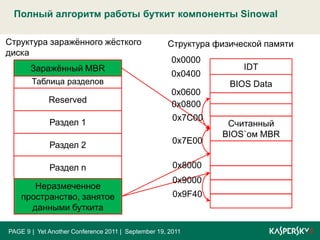

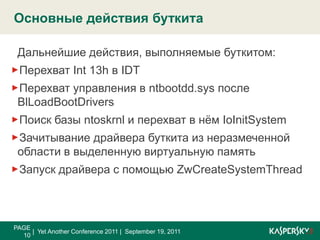

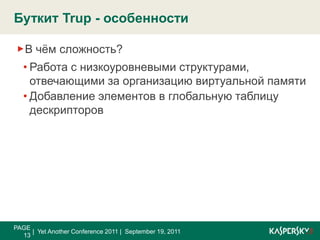

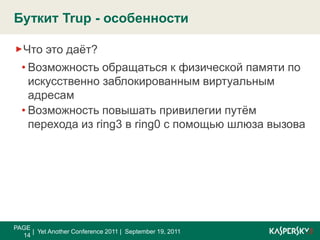

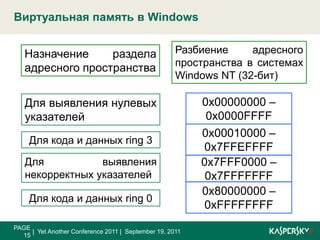

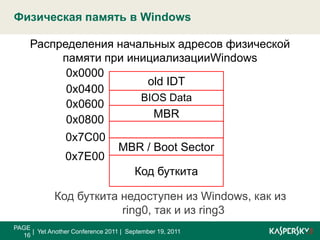

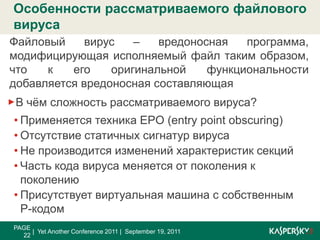

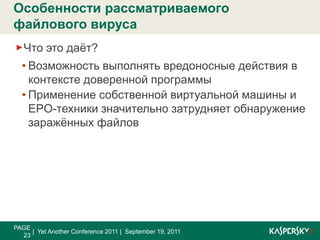

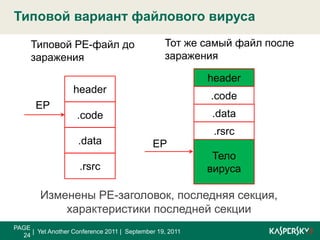

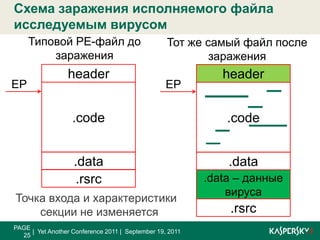

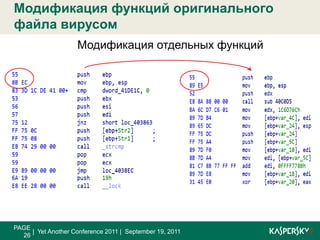

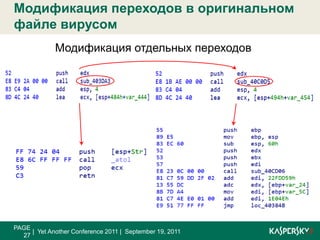

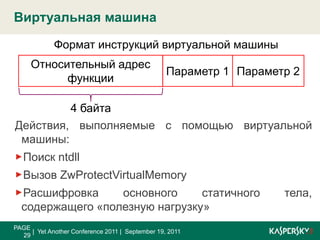

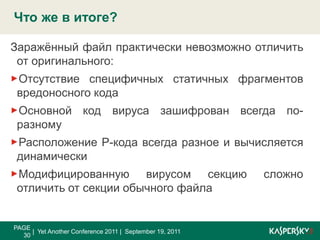

Доклад Вячеслава Закоржевского на конференции 'Yet Another Conference' 2011 рассматривает сложность современных вредоносных программ, включая буткиты и полиморфные вирусы. Обсуждаются методы работы буткитов, их влияние на систему и низкоуровневые операции, а также механизмы модификации исполняемых файлов полиморфными вирусами, затрудняющими их обнаружение. Основное внимание уделяется применяемым техникам, таким как EPO и использование виртуальных машин, которые значительно усложняют анализ и идентификацию вредоносных кодов.