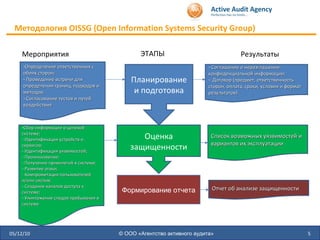

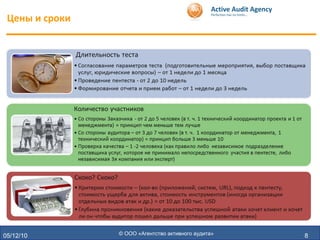

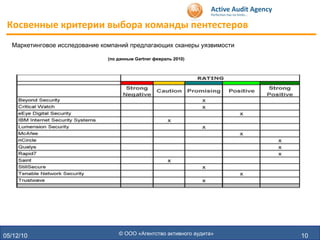

Документ описывает требования и цели теста на проникновение, направленного на оценку устойчивости информационных систем и приложений к внешним и внутренним угрозам. Он освещает процесс планирования тестирования, включая вопросы, которые следует обсудить с заказчиком, а также подходы и методологии, используемые в ходе теста. В конце документа содержатся рекомендации по выбору команд пентестеров и требованиям к отчетам.

![Вопросы [email_address] www.auditagency.com.ua 044 228 15 88](https://image.slidesharecdn.com/pentestrequirements-101205092500-phpapp01/85/Pentest-requirements-12-320.jpg)