Embed presentation

Download to read offline

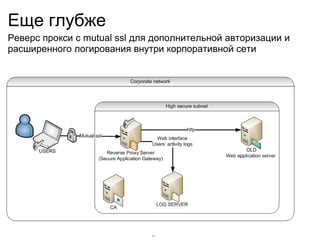

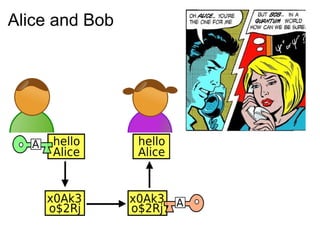

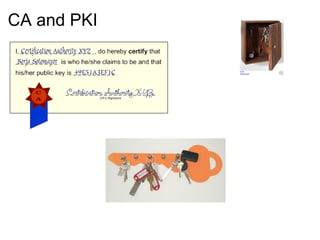

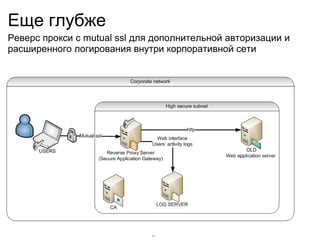

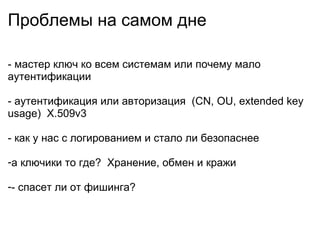

Документ обсуждает использование цифровых сертификатов и управление ими в контексте обеспечения безопасности, включая замену самоподписных сертификатов и применение mutual SSL для улучшенной авторизации. Он также поднимает проблемы аутентификации и авторизации, уязвимости систем и необходимость эффективного логирования. В завершение рассматриваются аспекты хранения и обмена ключами, а также защита от фишинга.