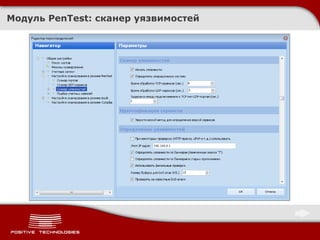

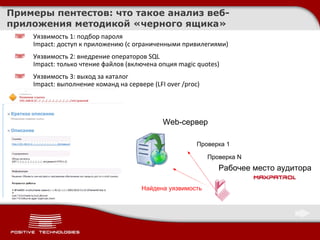

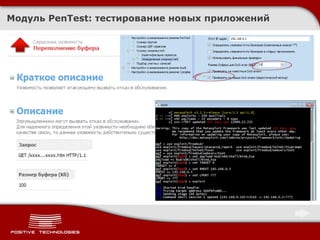

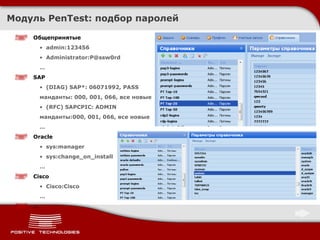

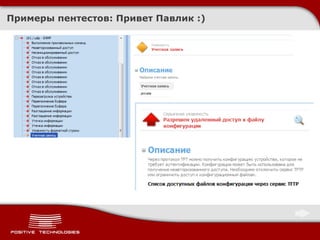

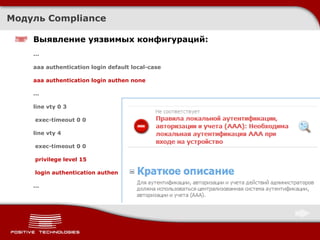

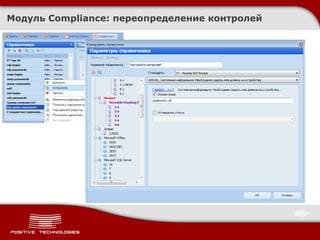

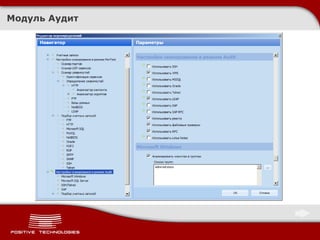

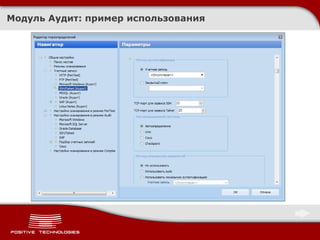

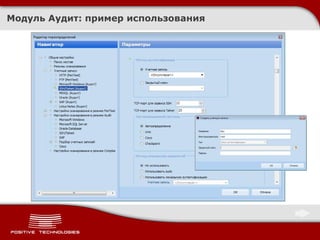

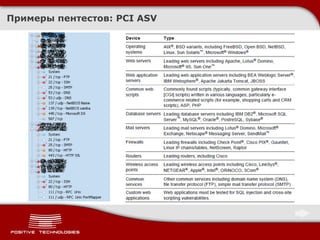

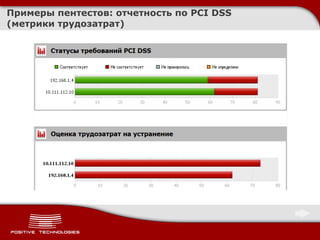

Документ посвящен использованию системы MaxPatrol для консалтинга и тестирования на проникновение (пентестов) в области информационной безопасности. Рассматриваются различные модули, включая анализ уязвимостей веб-приложений и соответствие стандартам, а также примеры применения и методологии тестирования. Также упоминается процесс оценки состояния защиты и управления уровнем безопасности систем.

![Спасибо за внимание! Вопросы ? [email_address] http://devteev.blogspot.com/](https://image.slidesharecdn.com/pt-devteev-maxpatrolsempublic-100611040009-phpapp02/85/slide-31-320.jpg)