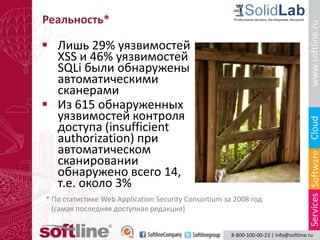

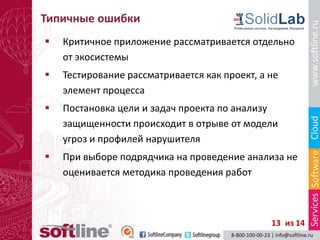

Документ представляет методические рекомендации по проведению анализа защищенности информационных систем, отражая требования и стандарты, такие как постановление No 1119 и рекомендации PCI DSS. Описаны этапы тестирования, включая сбор информации, обнаружение уязвимостей и анализ результатов, а также приведены примеры автоматических сканеров. Особое внимание уделяется уровням защиты клиентов и типичным ошибкам при проведении анализа.