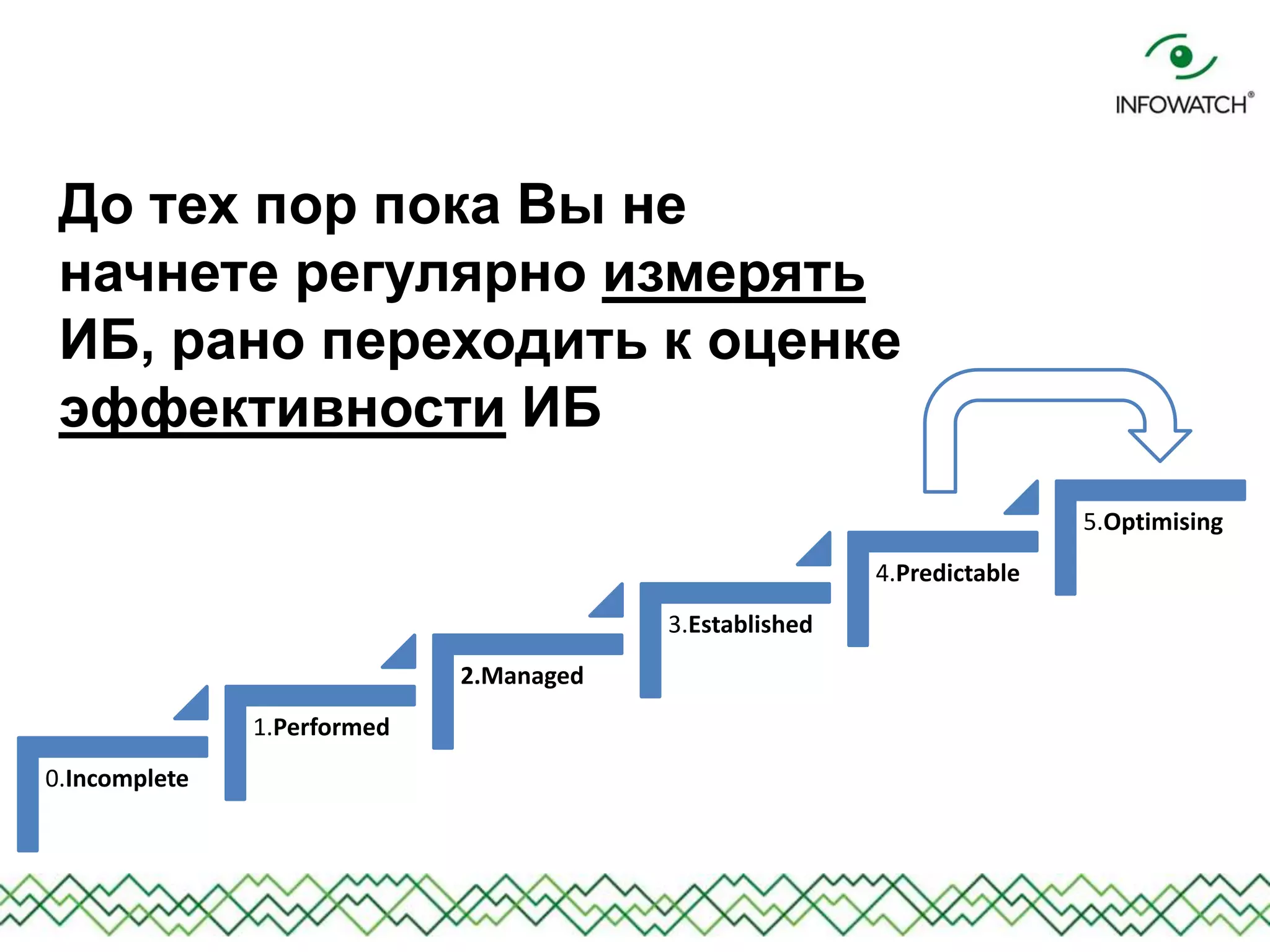

Документ обсуждает важность измерения информационной безопасности для обоснования бюджета, выбора решений и подготовки отчетов для руководства. Он подчеркивает необходимость баланса между точностью информации и стоимостью ее получения, а также акцентирует внимание на важности адаптации метрик к целям компании. Основные рекомендации включают использование стандартов ISO и анализ инцидентов для оптимизации процессов управления информационной безопасностью.