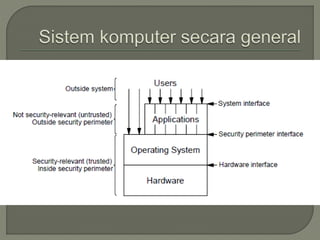

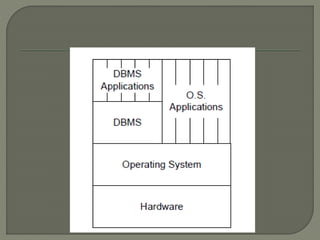

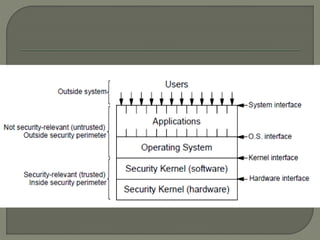

Dokumen ini membahas tentang keamanan sistem operasi, termasuk konsep multiprogramming dan peran kernel dalam mengatur akses perangkat keras. Keamanan sistem dapat ditingkatkan melalui arsitektur yang ketat dan kebijakan hak akses yang dikelola berdasarkan sensitivitas informasi. Selain itu, mekanisme otentikasi pengguna juga dijelaskan dengan tiga metode yang berbeda.