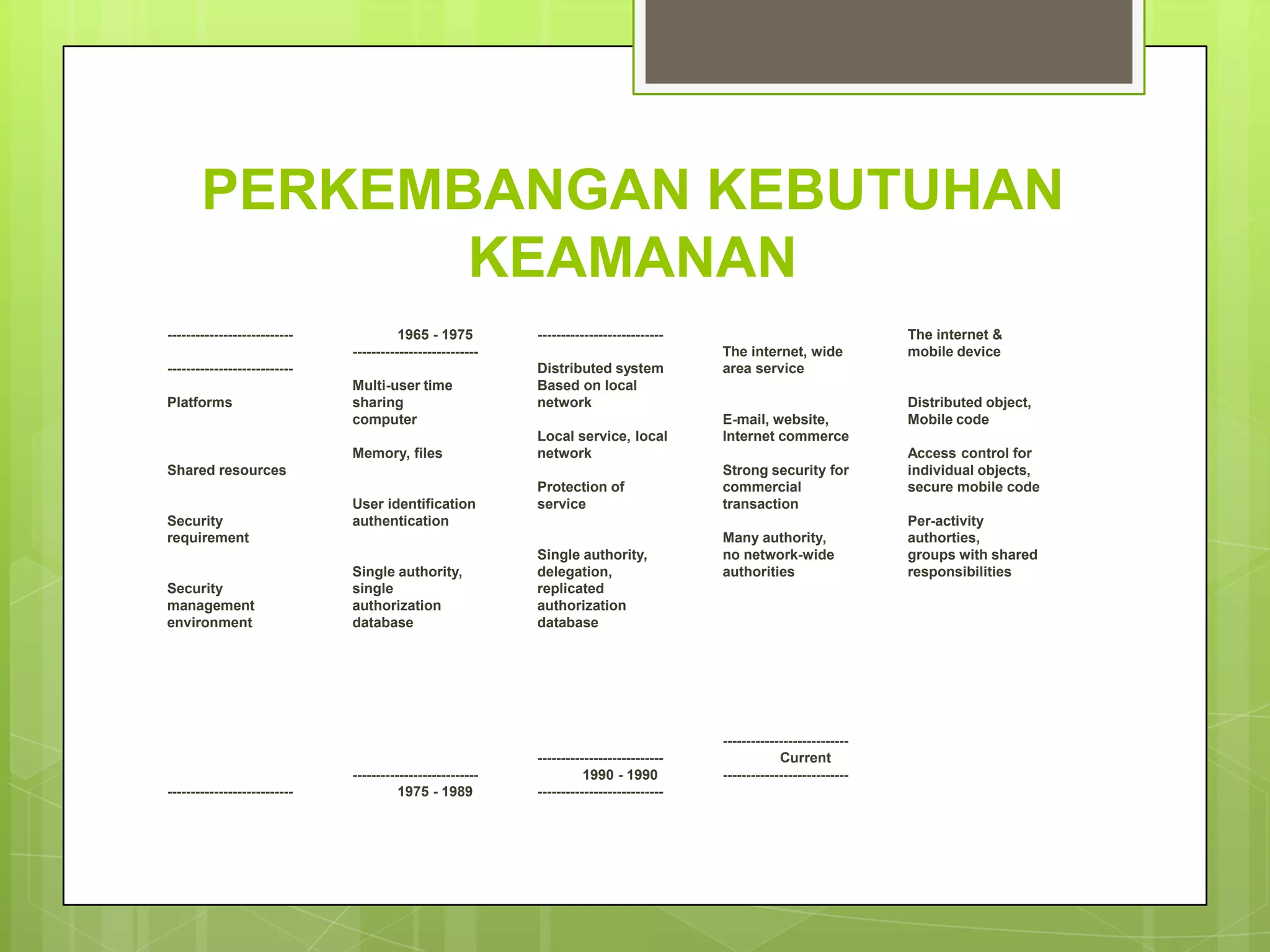

Dokumen ini membahas tentang keamanan pada sistem terdistribusi. Sistem terdistribusi mengalami perkembangan dari sistem berbasis jaringan lokal menjadi sistem yang terhubung melalui internet dan perangkat seluler. Ancaman keamanan pada sistem terdistribusi berupa pengambilan informasi secara ilegal, pengubahan informasi, dan gangguan operasi sistem. Metode penyerangan meliputi mendengarkan pesan tanpa ijin, mengirim pesan menggunakan identitas orang lain