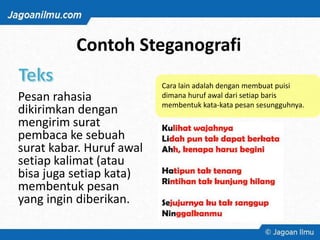

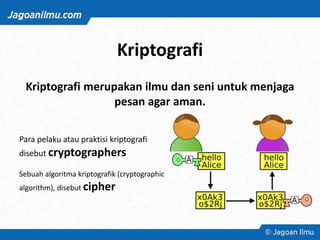

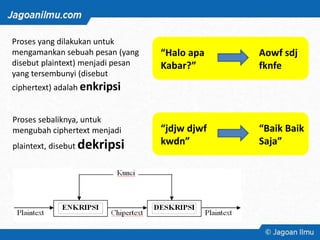

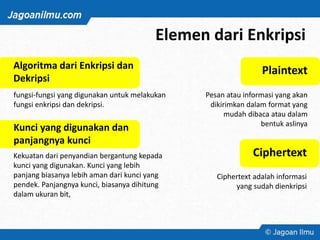

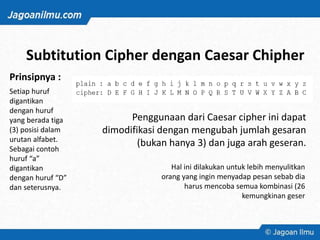

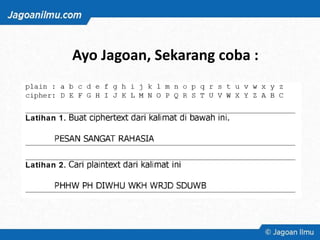

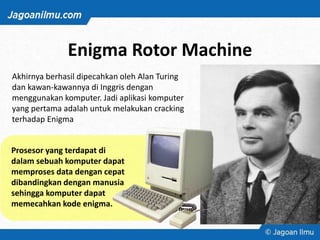

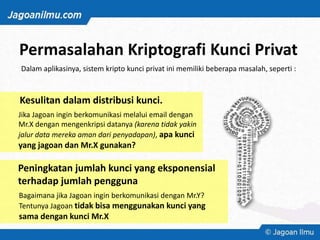

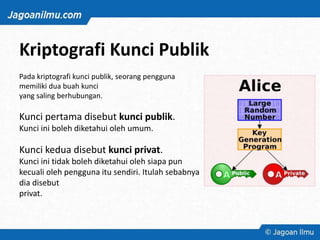

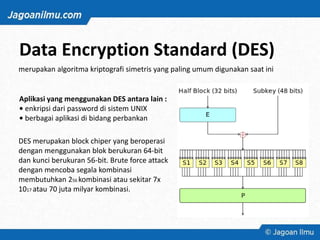

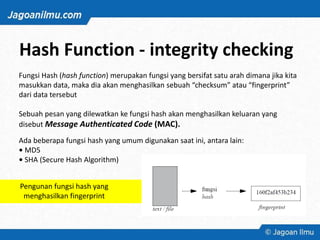

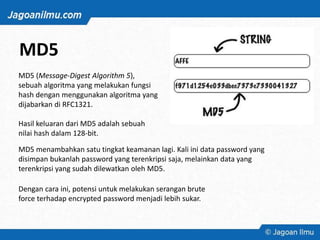

Modul ini membahas tentang dasar-dasar keamanan sistem dan kriptografi. Terdapat penjelasan mengenai steganografi, enigma rotor machine, algoritma enkripsi seperti DES, fungsi hash seperti MD5 dan SHA, serta perbedaan antara kriptografi kunci publik dan kunci privat. Modul ini juga membahas masalah yang terkait dengan kriptografi kunci privat dan kelemahan dari algoritma MD5.