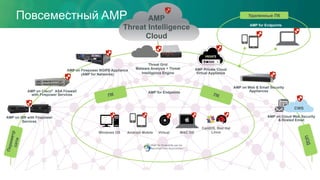

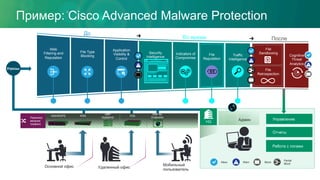

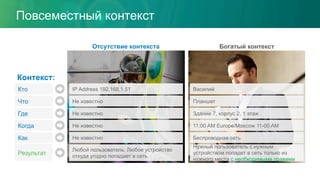

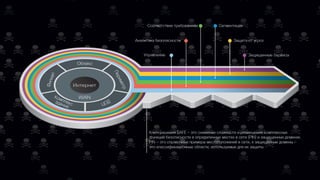

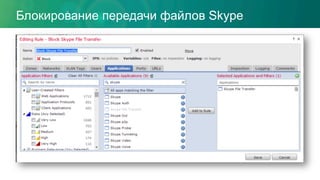

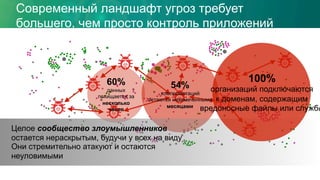

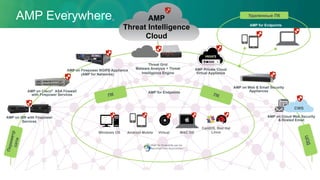

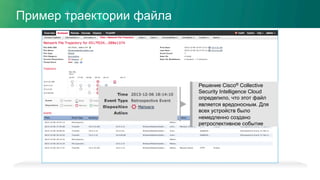

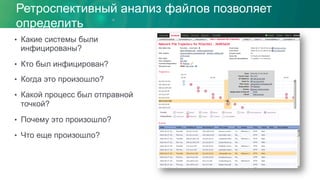

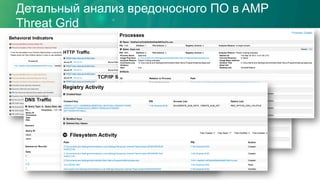

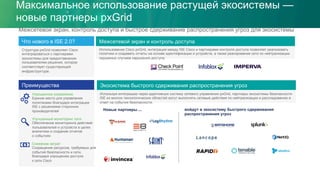

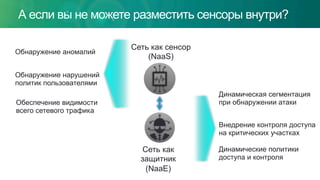

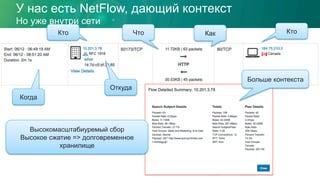

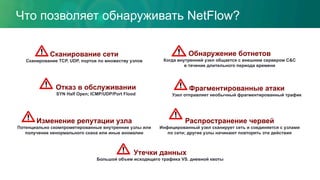

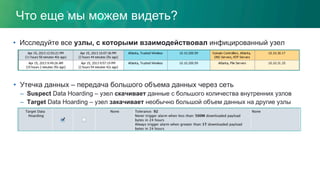

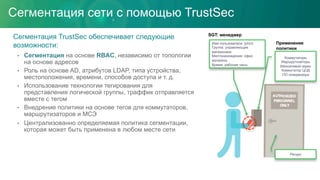

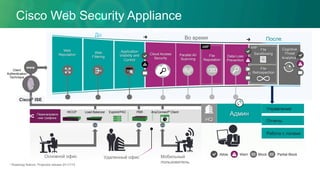

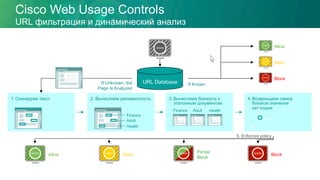

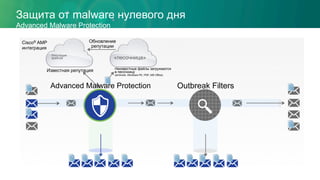

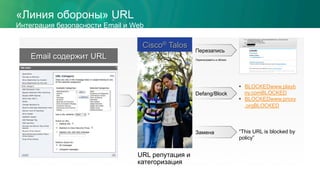

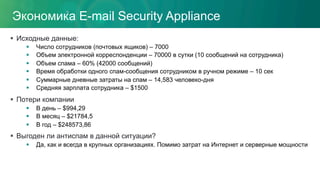

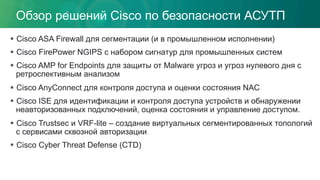

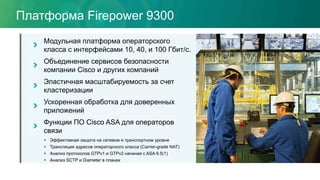

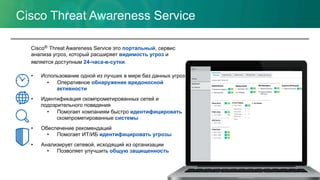

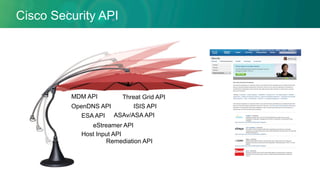

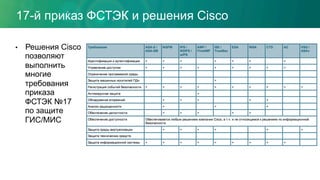

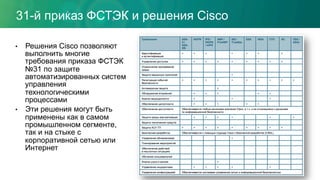

Документ описывает ключевые факторы, движущие информационную безопасность и стратегии компании Cisco по их контролю. Основные угрозы включают увеличенное время обнаружения вторжений и изменения в бизнес-моделях, требующие адаптации подходов к кибербезопасности. Cisco предлагает интегрированные решения для защиты сетей, централизованное управление и инновационные технологии для предохранения от современных угроз.