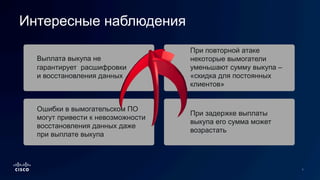

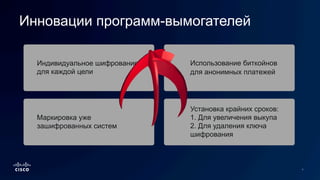

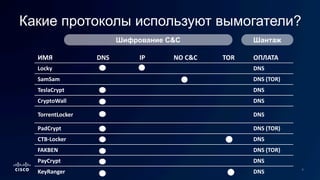

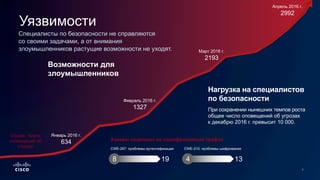

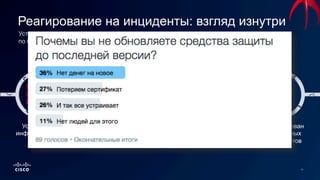

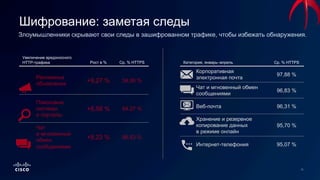

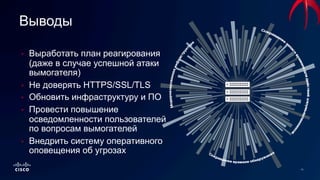

Документ анализирует современные тенденции в области кибербезопасности, акцентируя внимание на угрозах программ-вымогателей и нарастающем использовании шифрования для сокрытия злонамеренной деятельности. Обсуждаются проблемы уязвимой инфраструктуры, слабая политика обновления и растущее количество уязвимостей, которые ставят под угрозу информационную безопасность. Также рассматриваются рекомендации по реагированию на инциденты и необходимость повышения осведомленности пользователей о киберугрозах.