More Related Content

PDF

Amazon Web Service 基本の「き」 ~Amazon EC2でWebサーバを公開してみよう!~ PDF

PDF

はじめてのアマゾンクラウド④『EC2でwindowsサーバを立ち上げリモート接続』 PDF

はじめてのアマゾンクラウド②[仮想サーバ(Amazon EC2)を立ち上げる] PDF

はじめてのアマゾンクラウド③『S3にwebコンテンツを保存』 PDF

PDF

Awsでword pressを作ってみよう(ハンズオン) PDF

AWS入門編 EC2/ELBを使った、ブログシステム構築ハンズオントレーニング What's hot

PPT

Jawsug elastic beanstalk_150207 PDF

Aws elastic beanstalk-handson-summit2012 PDF

AWS勉強会 in 北海道札幌 at smokeymonkey #cmdevio PDF

AWSマイスターシリーズ Instance Store(Ephemeral Disk) & Elastic Block Store PDF

Amazon ElastiCache fro Redis Q&A PDF

ドキュメント週末趣味のAWS Elastic Beanstalk 編 PPTX

AWSマイスターシリーズ(Elastic Beanstalk) PPTX

AWS VM import / export ハンズオン PDF

AWS Elastic Beanstalk 詳細 -ほぼ週刊AWSマイスターシリーズ第9回- PDF

WordPress と Azure の素敵な関係 version 3.6 PDF

こんなに簡単クラウドコンピューティング 〜EC2ハンズオン〜 PDF

20130309 windows on aws handson PDF

OSS/linux on Azureの活用方法と勘所 PPTX

JAWS-UG 三都物語 2014 今しか役に立たない EC2入門 2014夏 PDF

JAWS-UG CLI #19 LT� - VM Import by AWS CLI PDF

Classmethod awsstudy ec2rds20160114 PDF

PDF

PDF

クラウド案件の作り方 for azureしなの4周年 PDF

Viewers also liked

PPTX

【AWS】EC2インスタンスでWebサーバ起動(for Mac) PPTX

PPTX

PDF

PDF

RDS!スケールアップ前のアプリチューニング(ざっくり版) PDF

Chapter14 os-121120003310-phpapp02 PDF

PPTX

Similar to 【改訂版】Amazon Web Service 基本の「き」 ~Amazon EC2でWebサーバを公開してみよう!~

PDF

PDF

PDF

PDF

PPTX

AWS EC2+AMI 網元でWordPressサイトを�構築しよう PDF

AWS概要からサインアップまで! 〜アカウント開設 & 仮想サーバを立ててみる〜 PDF

AWS 初級トレーニング (Windows Server 2012編) PDF

AWS Black Belt Techシリーズ Amazon Elastic Compute Cloud (Amazon EC2) PDF

初心者向けWebinar AWSで開発環境を構築しよう PDF

[AWSマイスターシリーズ] Amazon Elastic Compute Cloud (EC2) Windows編 PDF

PDF

PDF

AWS初心者向けWebinar AWS上にWebサーバーシステムを作ってみましょう ~まずは仮想サーバーから[演習つき]~ PPTX

無料セミナー20170321 awsから始めるlinux入門 PPTX

AutoScaling & SpotInstance Handson DOC

PDF

Movable type for AWS Starter Guide PDF

Amazon EC2におけるサーバーの運用・管理方法 PDF

AWS Black Belt Techシリーズ AWS Command Line Interface PDF

沢山のスマホサービス環境を カジュアルにセキュアに運用する 【改訂版】Amazon Web Service 基本の「き」 ~Amazon EC2でWebサーバを公開してみよう!~

- 1.

- 2.

自己紹介

• LAMP一筋13年

• 2010年∼株式会社NEO COSMIC

- ビジュアルノベルアプリ『牡丹の庭』他、11タイトルの開発

• 2013年∼ フリーランス

• 2014年∼ 合同会社birdsong 代表

- ソーシャルアプリ開発

- 講師・ITアドバイザー

• 小鳥好き

- Facebook: masaru.tomonaga

- 3.

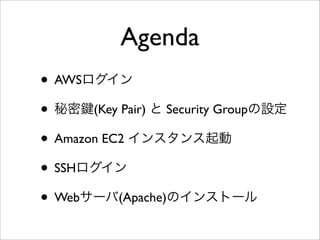

Agenda

• AWSログイン

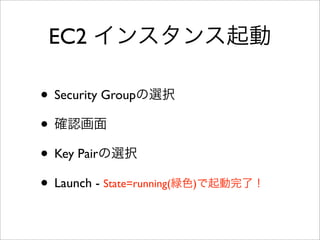

• 秘密(Key Pair) と Security Groupの設定

• Amazon EC2 インスタンス起動

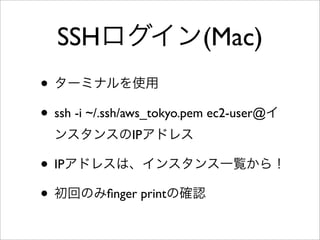

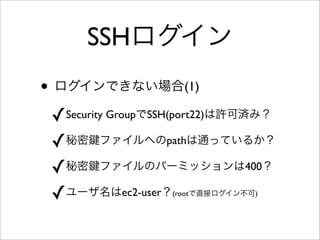

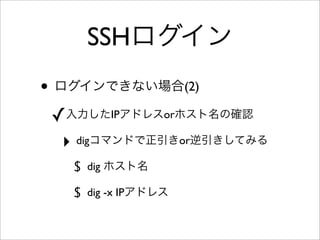

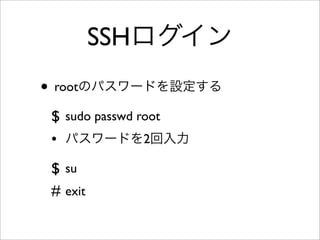

• SSHログイン

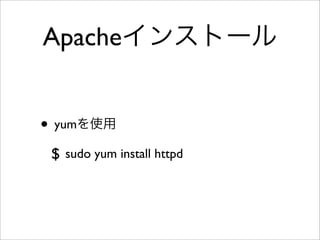

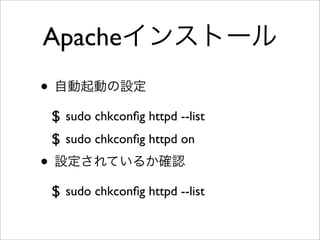

• Webサーバ(Apache)のインストール

- 4.

- 5.

- 6.

- 7.

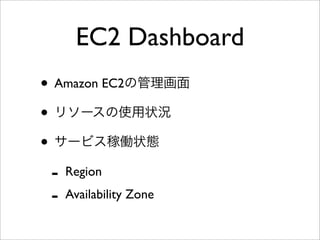

Region

• US -バージニア, オレゴン, カルフォルニア

• EU − アイルランド

• Asia - シンガポール, 東京, シドニー

• South America - サンパウロ

- 8.

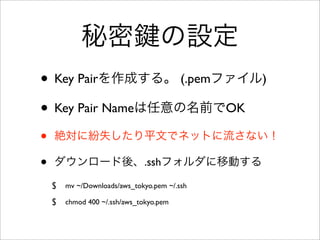

秘密 の設定

• KeyPairを作成する。 (.pemファイル)

• Key Pair Nameは任意の名前でOK

• 絶対に紛失したり平文でネットに流さない!

• ダウンロード後、.sshフォルダに移動する

$ mv ~/Downloads/aws_tokyo.pem ~/.ssh

$ chmod 400 ~/.ssh/aws_tokyo.pem

- 9.

秘密 の設定

• PCで公開を作成して Key Pair をイン

ポートすると、パスフレーズ付きのSSH

ログインとなり、より安全。

➡ssh-keygenコマンドの使用

- 10.

秘密 の設定 注意点

•(Mac)パーミッションの設定

- .pemファイルは400に変更する!

- .sshフォルダは700になっていますか?

- 11.

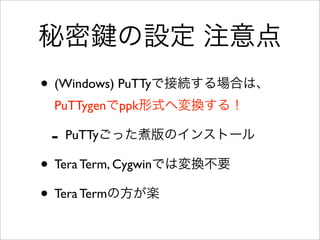

秘密 の設定 注意点

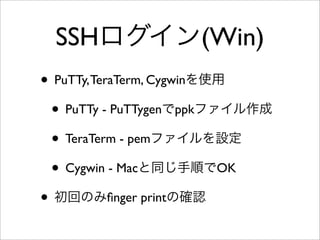

•(Windows) PuTTyで接続する場合は、

PuTTygenでppk形式へ変換する!

- PuTTyごった煮版のインストール

• Tera Term, Cygwinでは変換不要

• Tera Termの方が楽

- 12.

- 13.

- 14.

- 15.

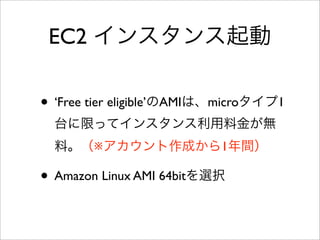

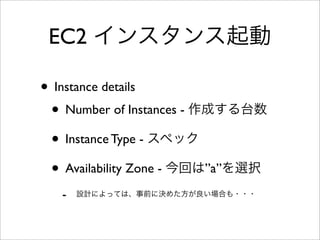

EC2 インスタンス起動

• ‘Freetier eligible’のAMIは、microタイプ1

台に限ってインスタンス利用料金が無

料。(※アカウント作成から1年間)

• Amazon Linux AMI 64bitを選択

- 16.

EC2 インスタンス起動

• Instancedetails

• Number of Instances - 作成する台数

• Instance Type - スペック

• Availability Zone - 今回は”a”を選択

- 設計によっては、事前に決めた方が良い場合も・・・

- 17.

- 18.

- 19.

- 20.

- 21.

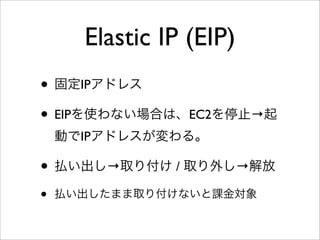

Elastic IP (EIP)

•固定IPアドレス

• EIPを使わない場合は、EC2を停止→起

動でIPアドレスが変わる。

• 払い出し→取り付け / 取り外し→解放

• 払い出したまま取り付けないと課金対象

- 22.

- 23.

- 24.

- 25.

- 26.

- 27.

- 28.

- 29.

- 30.

- 31.

- 32.

- 33.

- 34.

• ドメイン登録サービス

• 5月31日オープン!

•新gTLDが20%OFF! .club 1584円(税抜)

• .tokyoドメインも取扱予定

• AWSで構築 ドメイン検索の負荷対策として

...100種類以上!

https://kirakira.domains

- 35.

- 36.