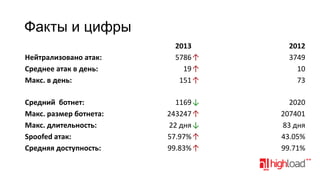

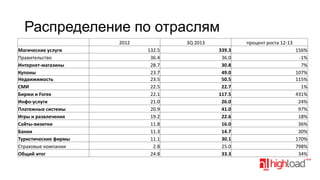

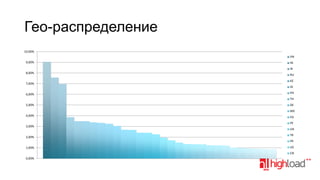

Документ посвящен анализу DDoS-атак в России в 2013 году, включая факты, цифры и геораспределение атак. Обсуждаются различные типы атак, их частота, а также рекомендации для защиты и снижения рисков. Также рассматриваются перспективные угрозы и изменения в сети, которые могут повлиять на безопасность.

![Как это работает

Плохие парни

Жертва: WTF MATE?!

T

TX UU

IN U U

SRC_IP Жертва

M UU U U

O

? TXT BOMB.EXAMPLE.COM

.C UUU UUU

E

~60b

PL UUU UU

M

U

XA UUU UU

E

B. UU UU d]

M

U [d

k

BO UUU UUU

~4

U U

FU UU

UU

Плечо атак и - x60

Кривой DNS](https://image.slidesharecdn.com/4-131107081555-phpapp02/85/QratorLabs-HLL-12-320.jpg)

![Local.Решения

• НЕ_держать DNS на локальной инфраструктуре;

• [иметь возможность] Отключить UDP на уровне оператора связи;](https://image.slidesharecdn.com/4-131107081555-phpapp02/85/QratorLabs-HLL-15-320.jpg)

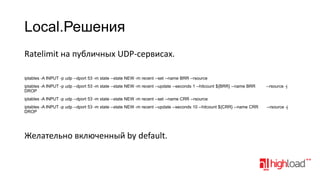

![Local.Решения

*rawpost

:POSTROUTING ACCEPT [15:1548]

A POSTROUTING s 10.1.0.0/24 o eth8 j RAWSNAT tosource 10.10.40.3/32

COMMIT

# Completed on Mon May 20 04:47:30 2013

# Generated by iptablessave v1.4.16.3 on Mon May 20 04:47:30 2013

*raw

:PREROUTING ACCEPT [28:2128]

:OUTPUT ACCEPT [18:2056]

A PREROUTING d 10.10.40.3/32 m cpu cpu 0 j RAWDNAT todestination 10.1.0.1/32

A PREROUTING d 10.10.40.3/32 m cpu cpu 1 j RAWDNAT todestination 10.1.0.2/32

A PREROUTING d 10.10.40.3/32 m cpu cpu 2 j RAWDNAT todestination 10.1.0.3/32

A PREROUTING d 10.10.40.3/32 m cpu cpu 3 j RAWDNAT todestination 10.1.0.4/32

A PREROUTING d 10.10.40.3/32 m cpu cpu 4 j RAWDNAT todestination 10.1.0.5/32

A PREROUTING d 10.10.40.3/32 m cpu cpu 5 j RAWDNAT todestination 10.1.0.6/32

A PREROUTING d 10.10.40.3/32 m cpu cpu 6 j RAWDNAT todestination 10.1.0.7/32

A PREROUTING d 10.10.40.3/32 m cpu cpu 7 j RAWDNAT todestination 10.1.0.8/32

COMMIT](https://image.slidesharecdn.com/4-131107081555-phpapp02/85/QratorLabs-HLL-17-320.jpg)