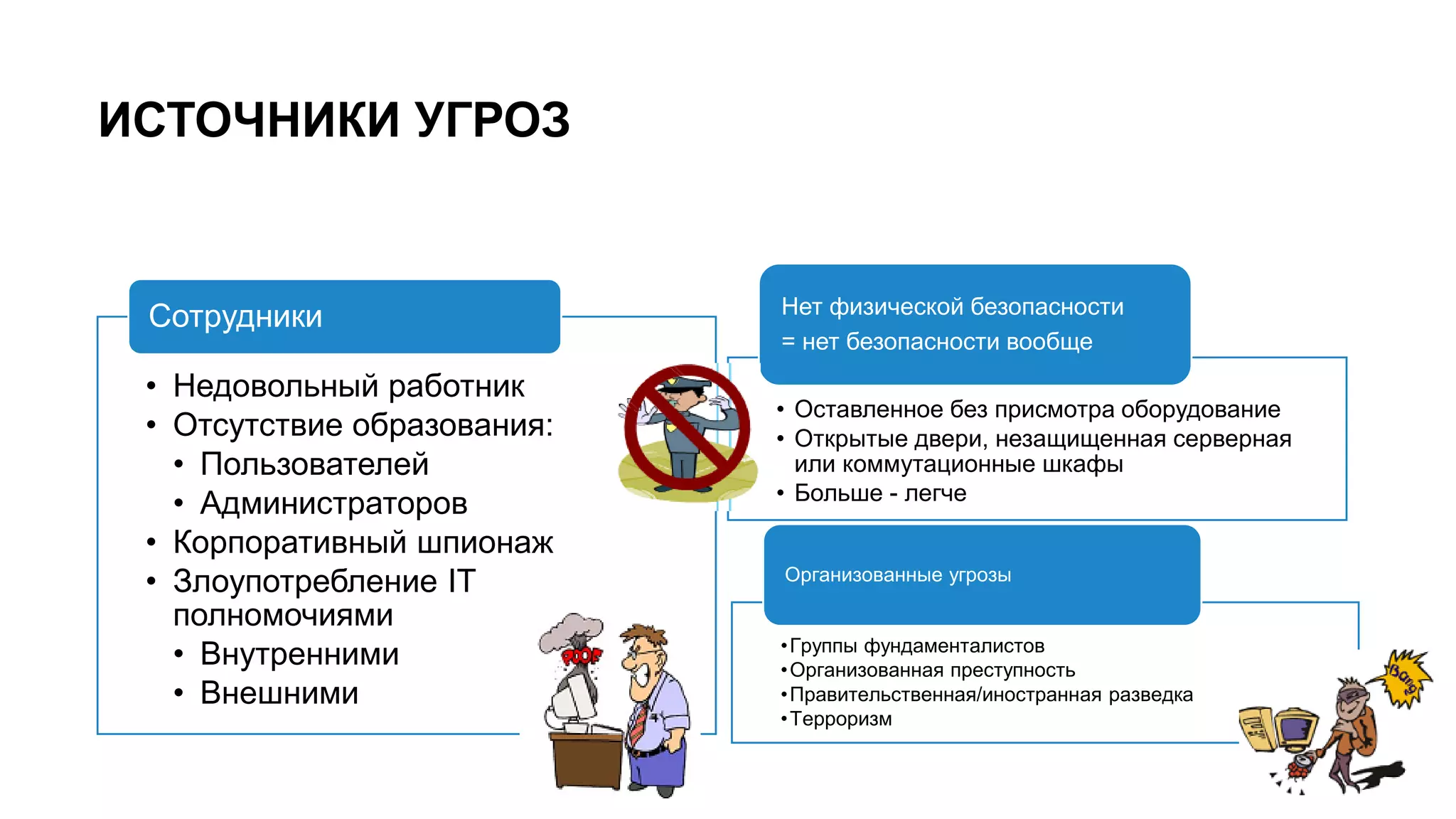

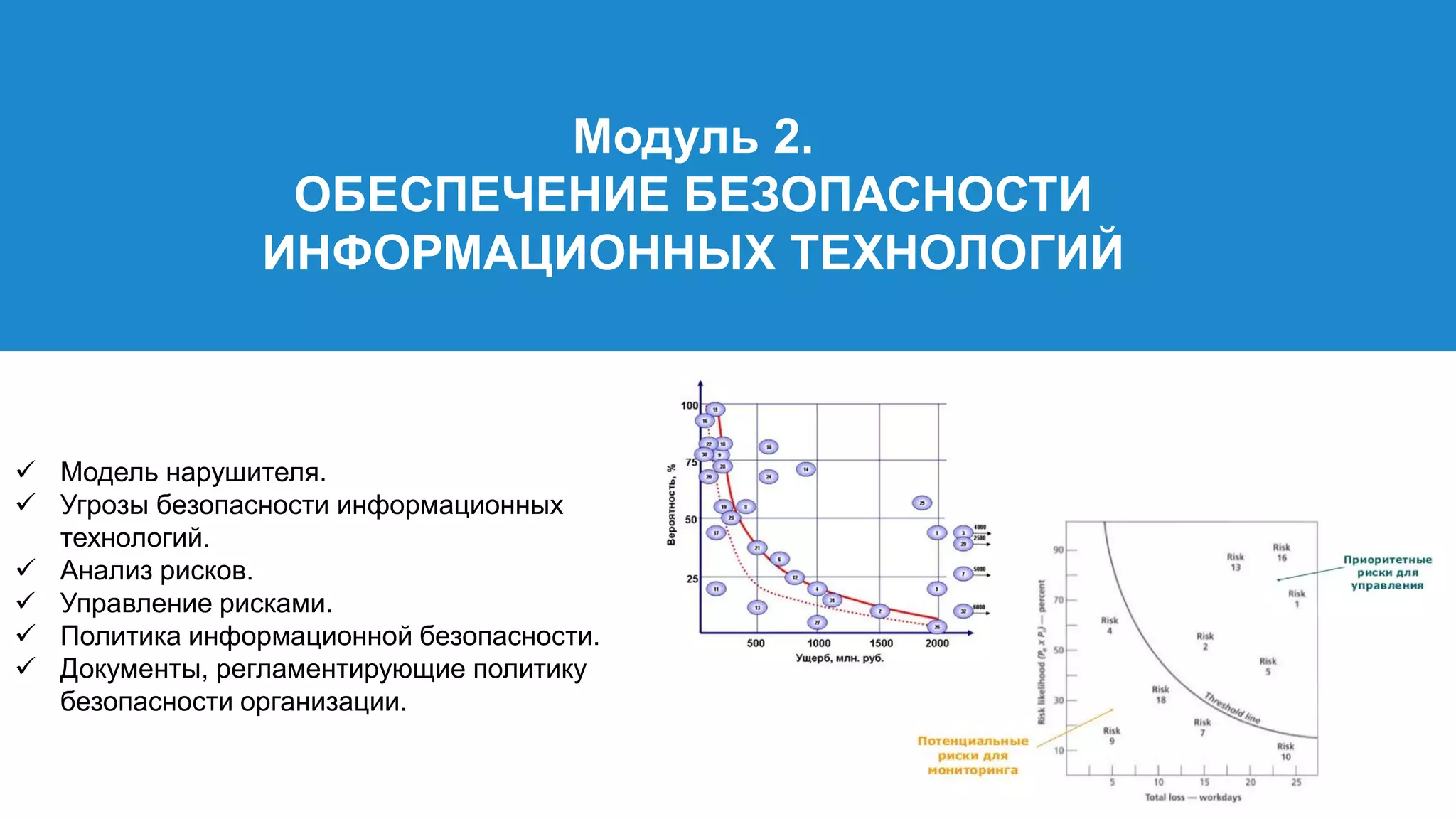

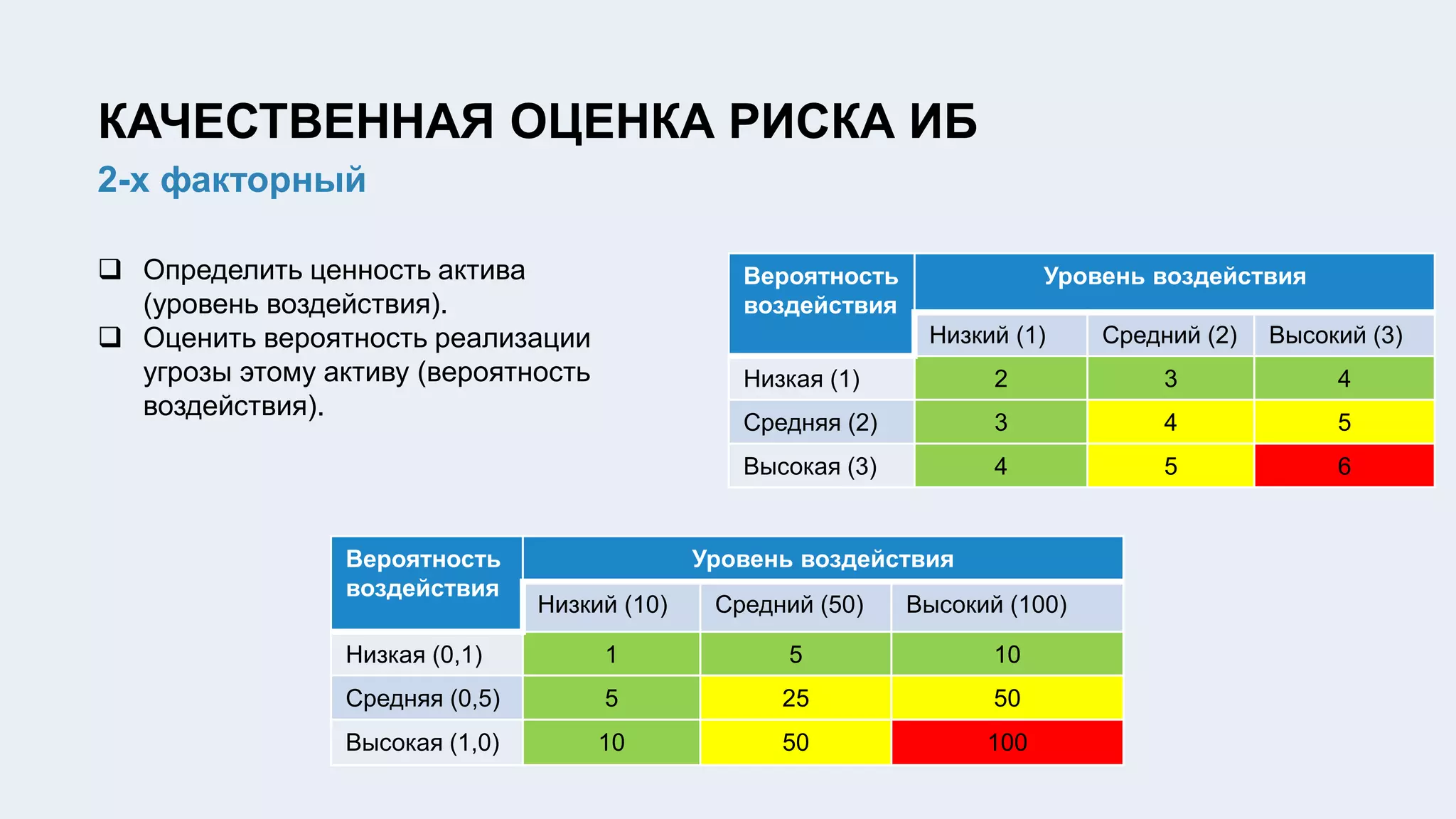

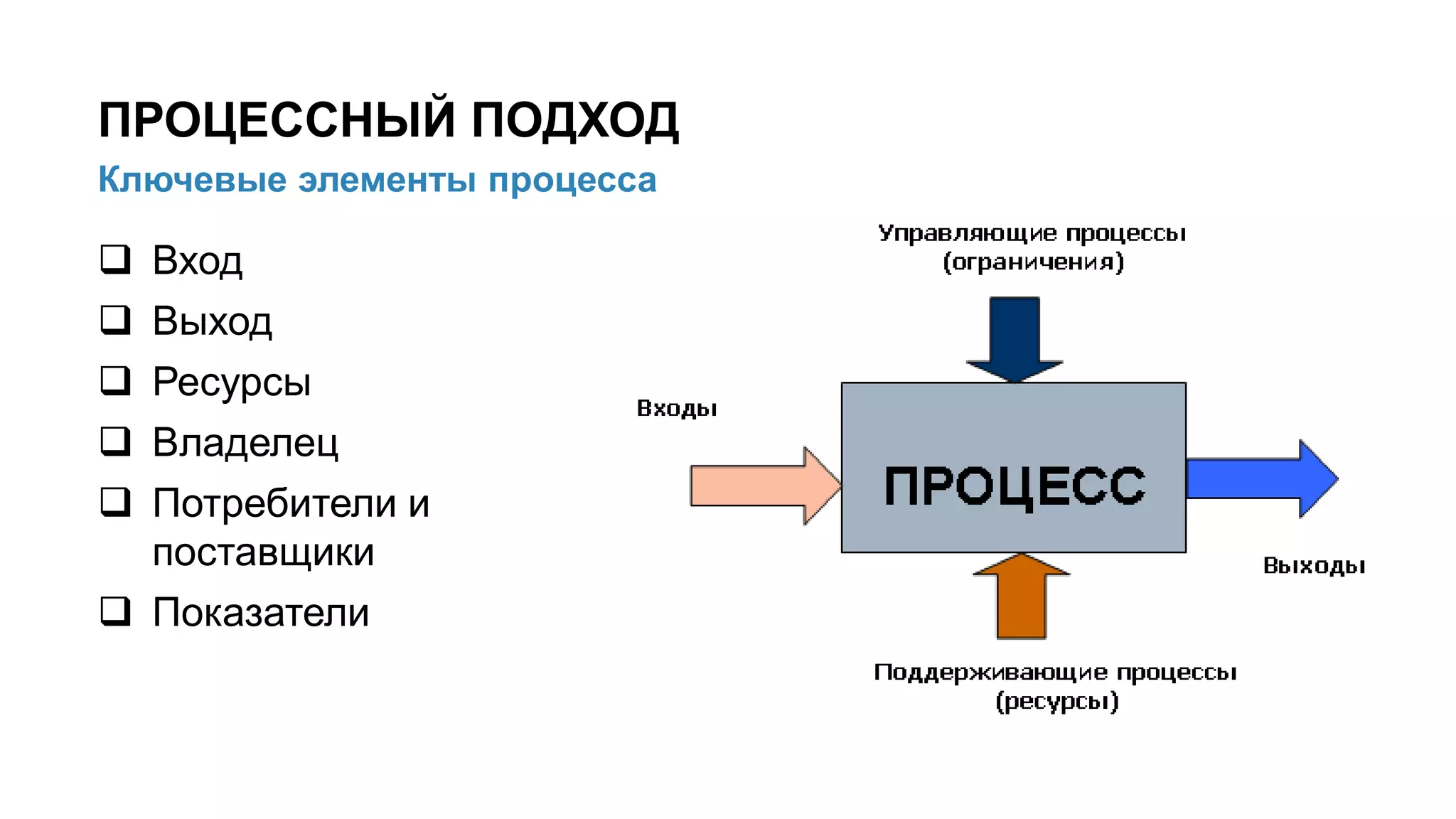

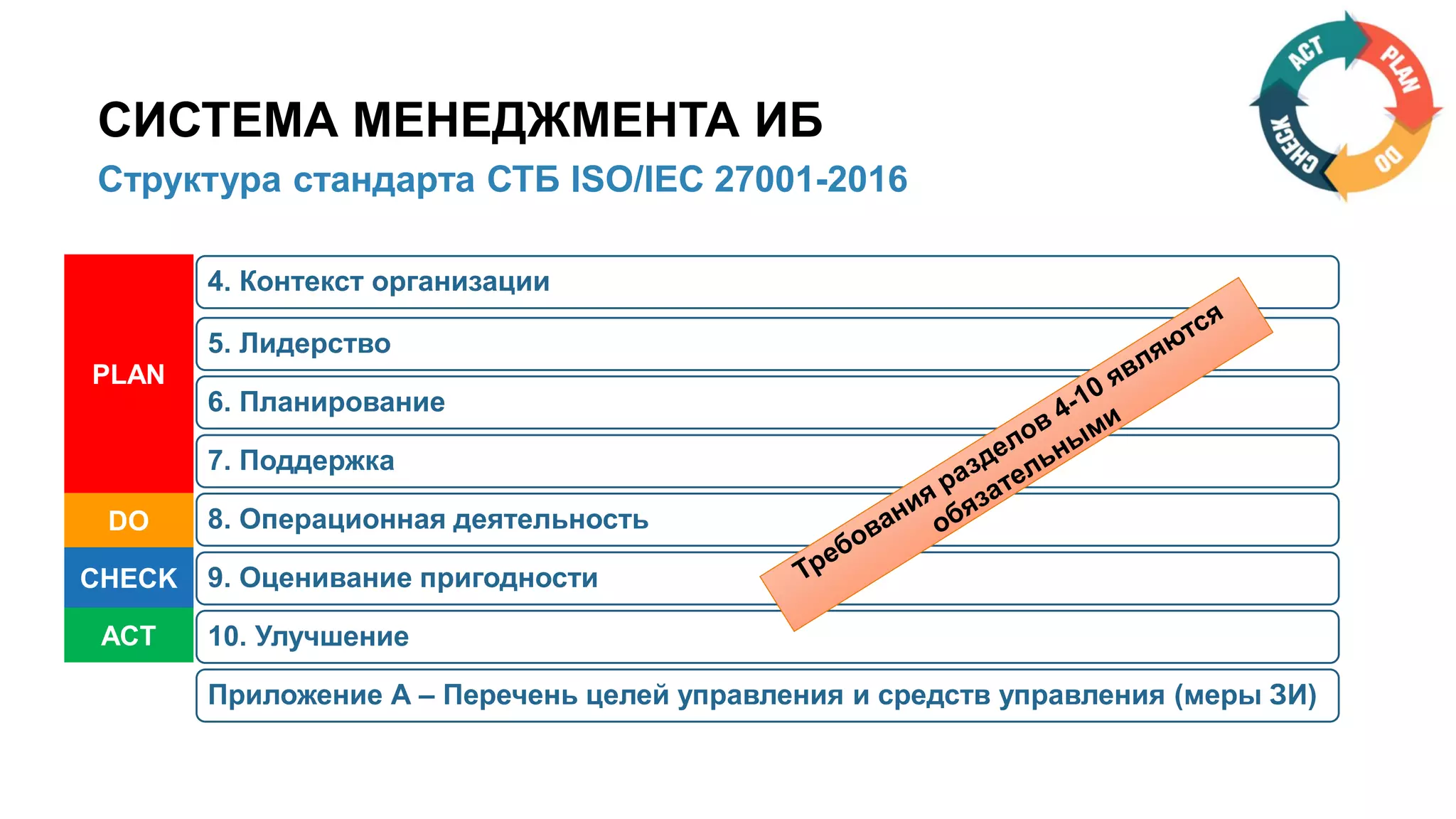

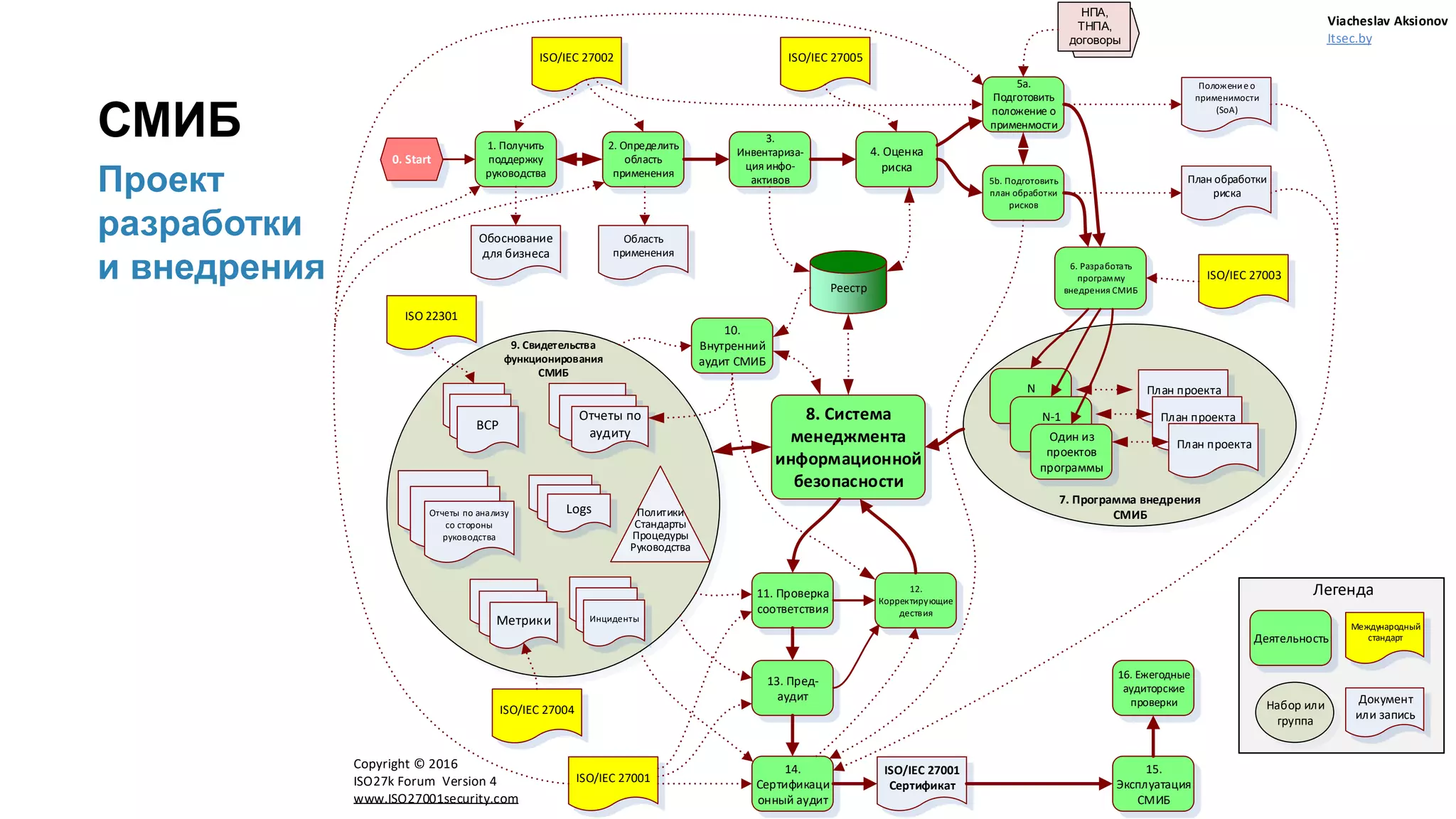

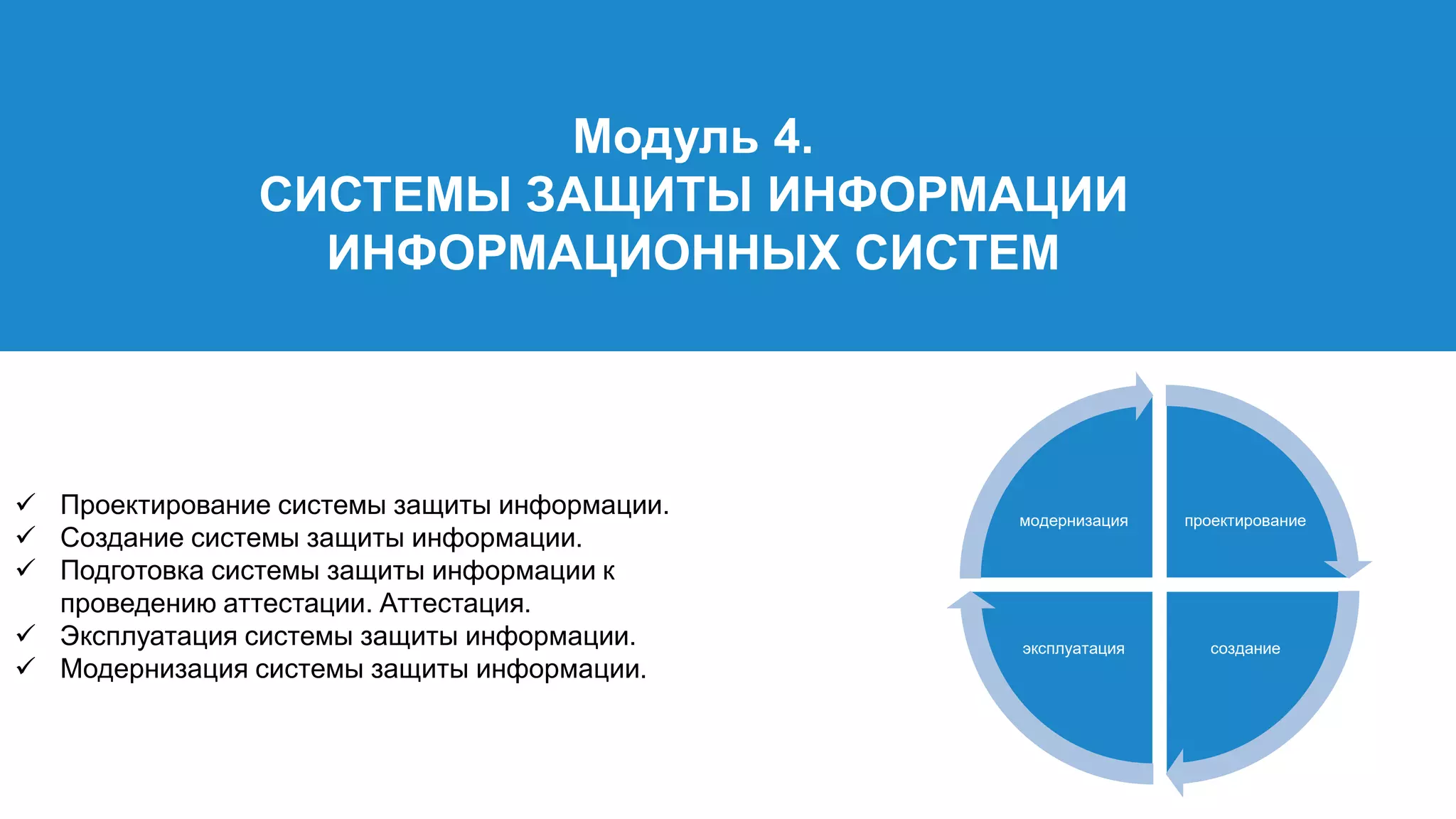

Документ содержит информацию об основах информационной безопасности, включая опыт и квалификацию автора, группы модулей, охватывающих различные аспекты безопасности информационных технологий. Основные темы включают модели угроз, управление рисками, принципы безопасности и стратегии защиты информации. Также обсуждаются важные законодательные нормативы и требования к защите информации в различных организациях.