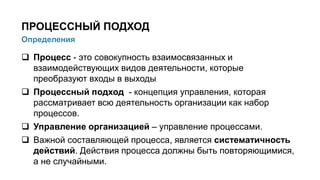

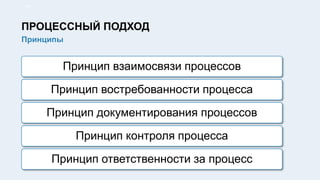

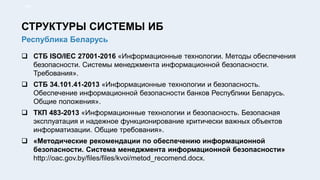

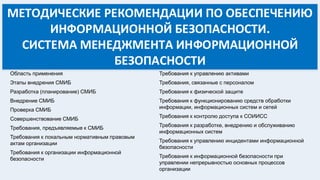

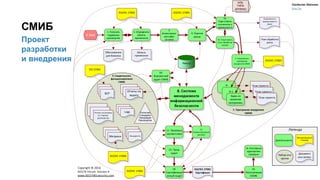

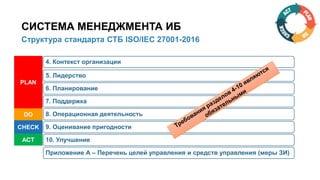

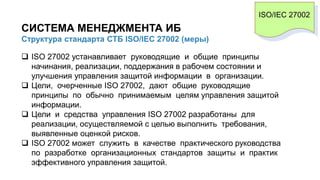

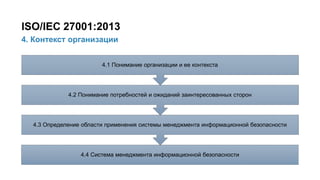

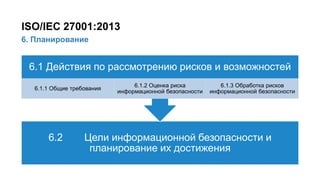

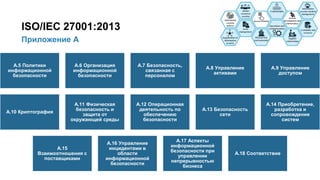

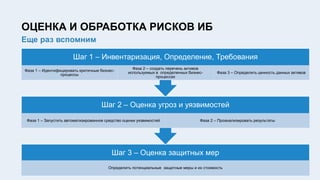

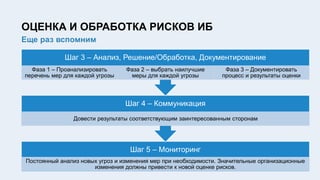

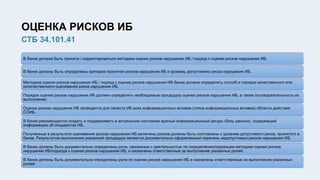

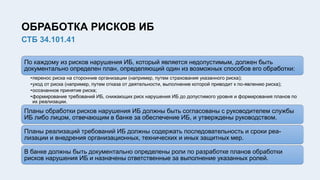

Документ охватывает концепции управления информационной безопасностью и процессный подход к оценке и обработке рисков. Он включает в себя стандарты, структуры и методические рекомендации для создания и внедрения систем менеджмента информационной безопасности, с акцентом на требования к безопасности и управление активами. Также подчеркивается важность систематичности и координации действий внутри организации для повышения эффективности работы.