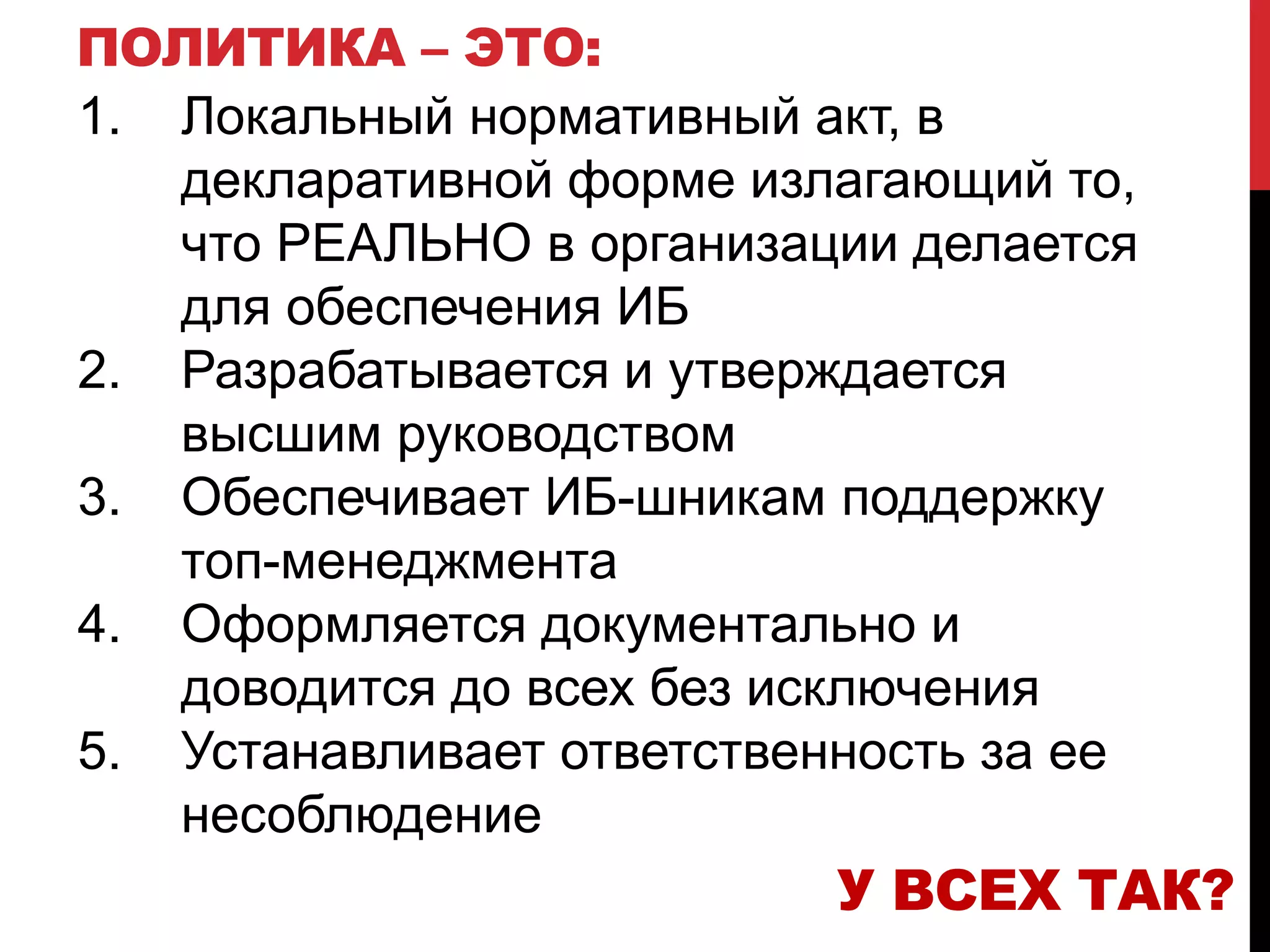

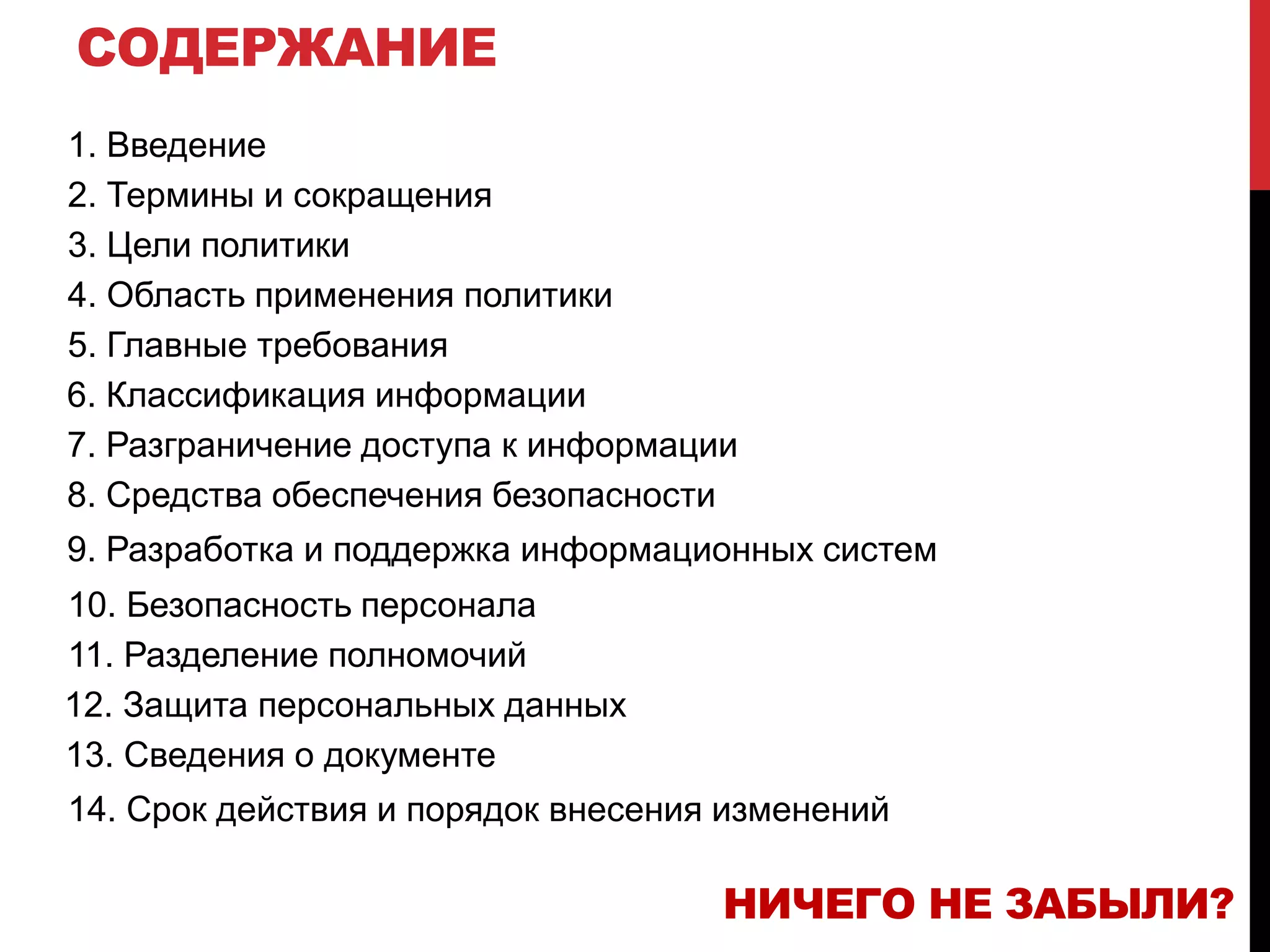

Документ охватывает создание политики информационной безопасности в организации, подчеркивая важность поддержки со стороны высшего руководства и четкого определения ответственности. Рассматриваются основные цели политики, области ее применения, а также ключевые требования к обеспечению информационной безопасности, включая аудит, контроль доступа и управление инцидентами. Документ служит руководством для организаций по разработке и внедрению эффективной практики информационной безопасности.