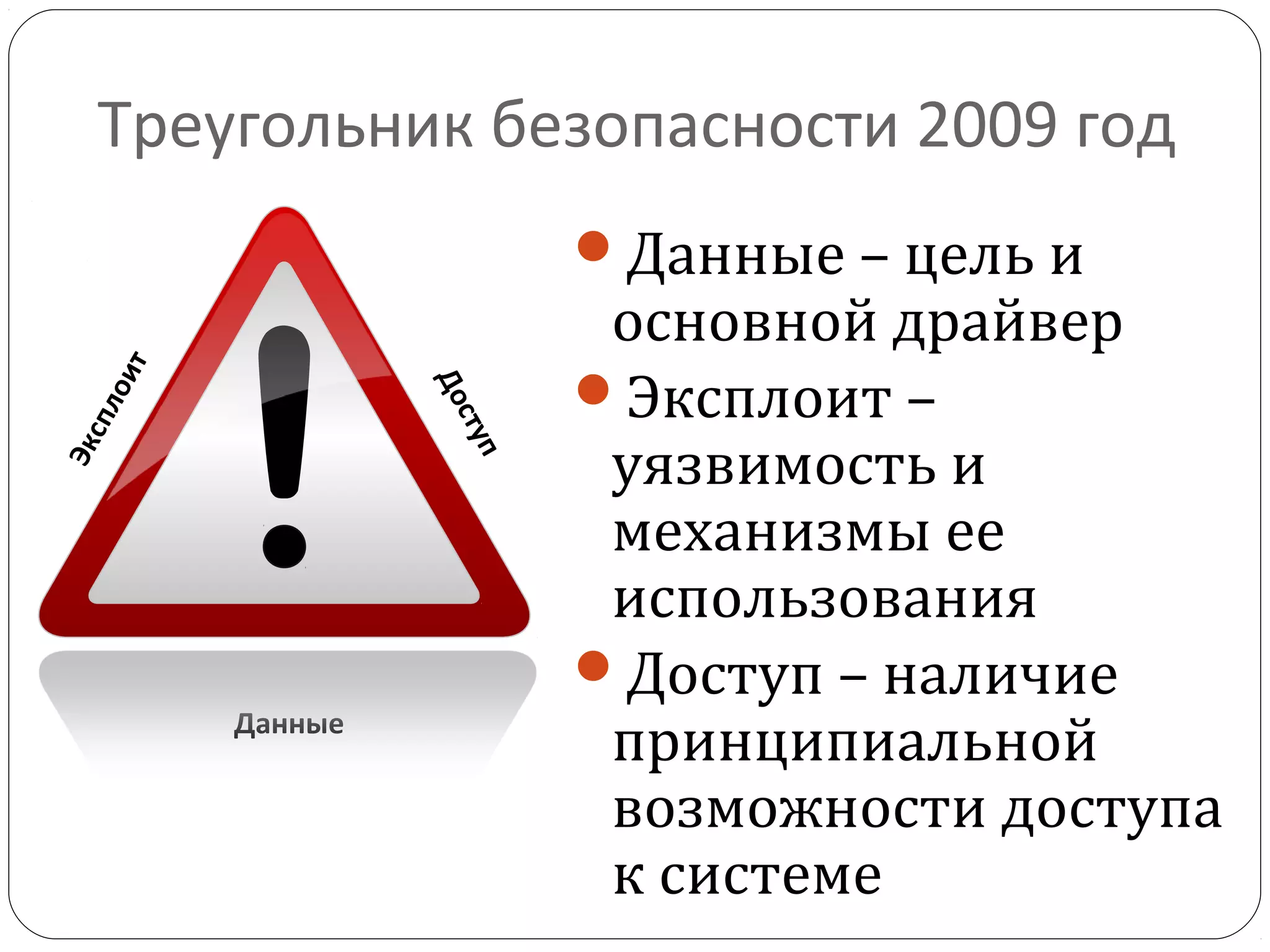

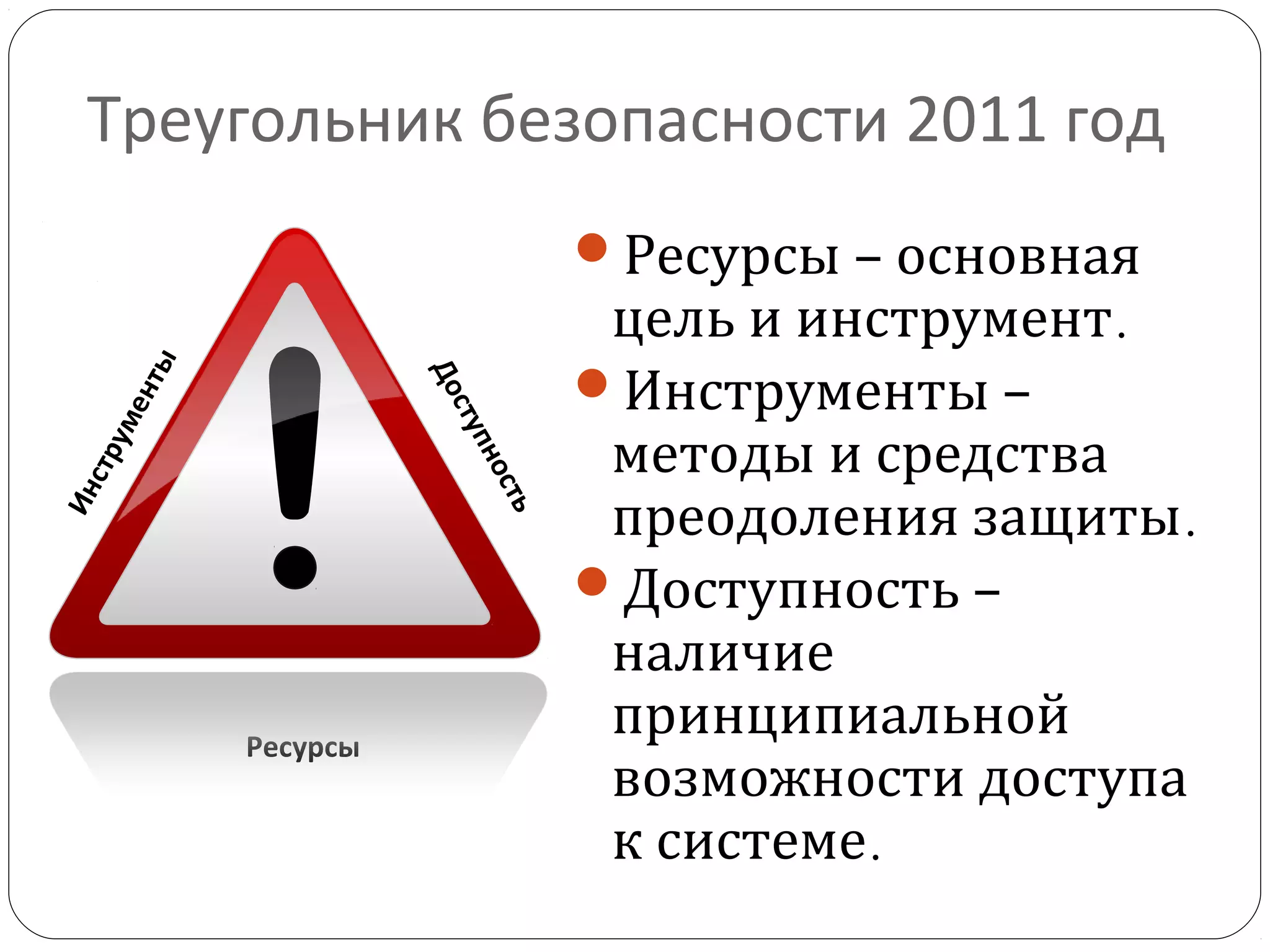

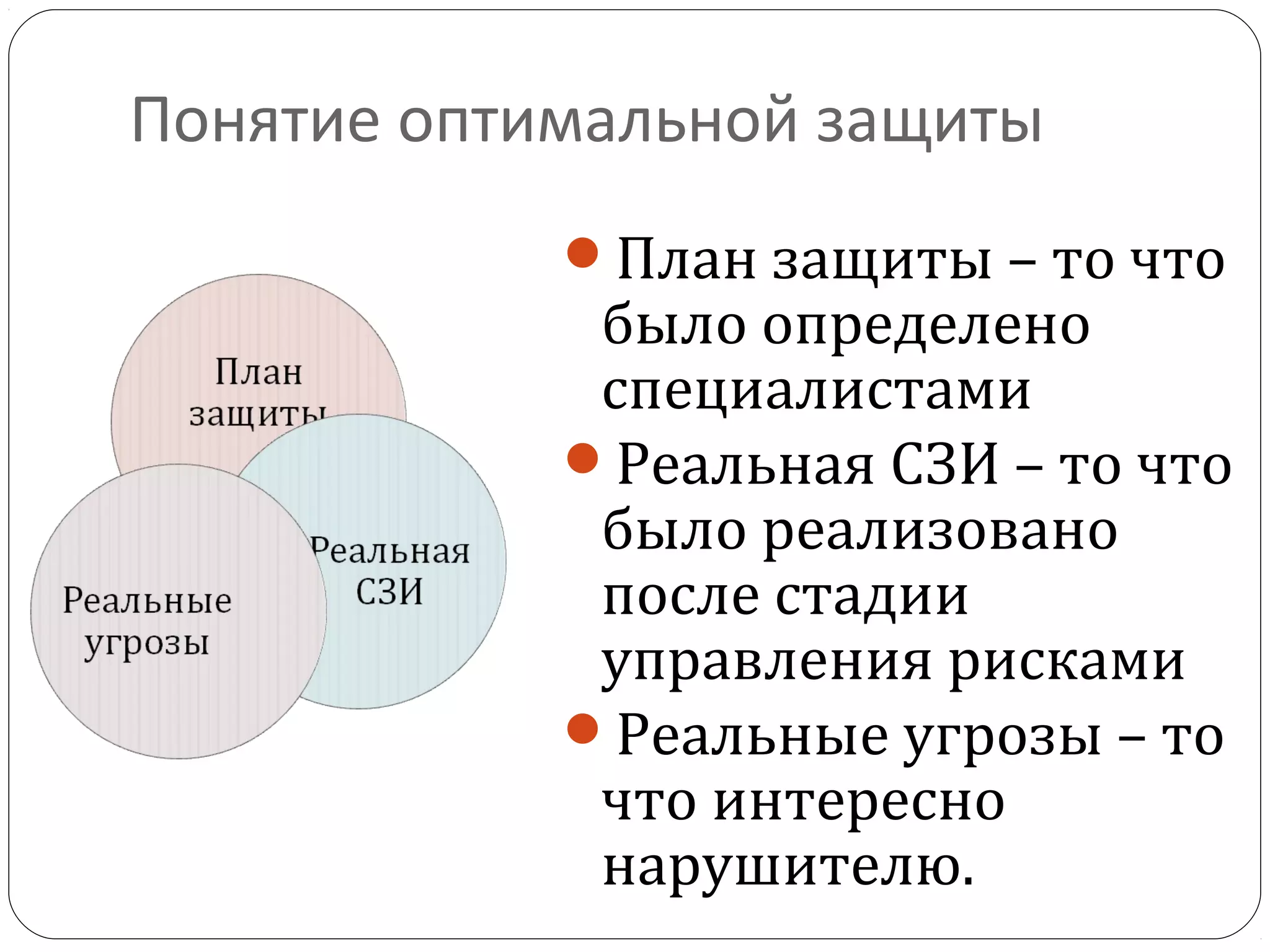

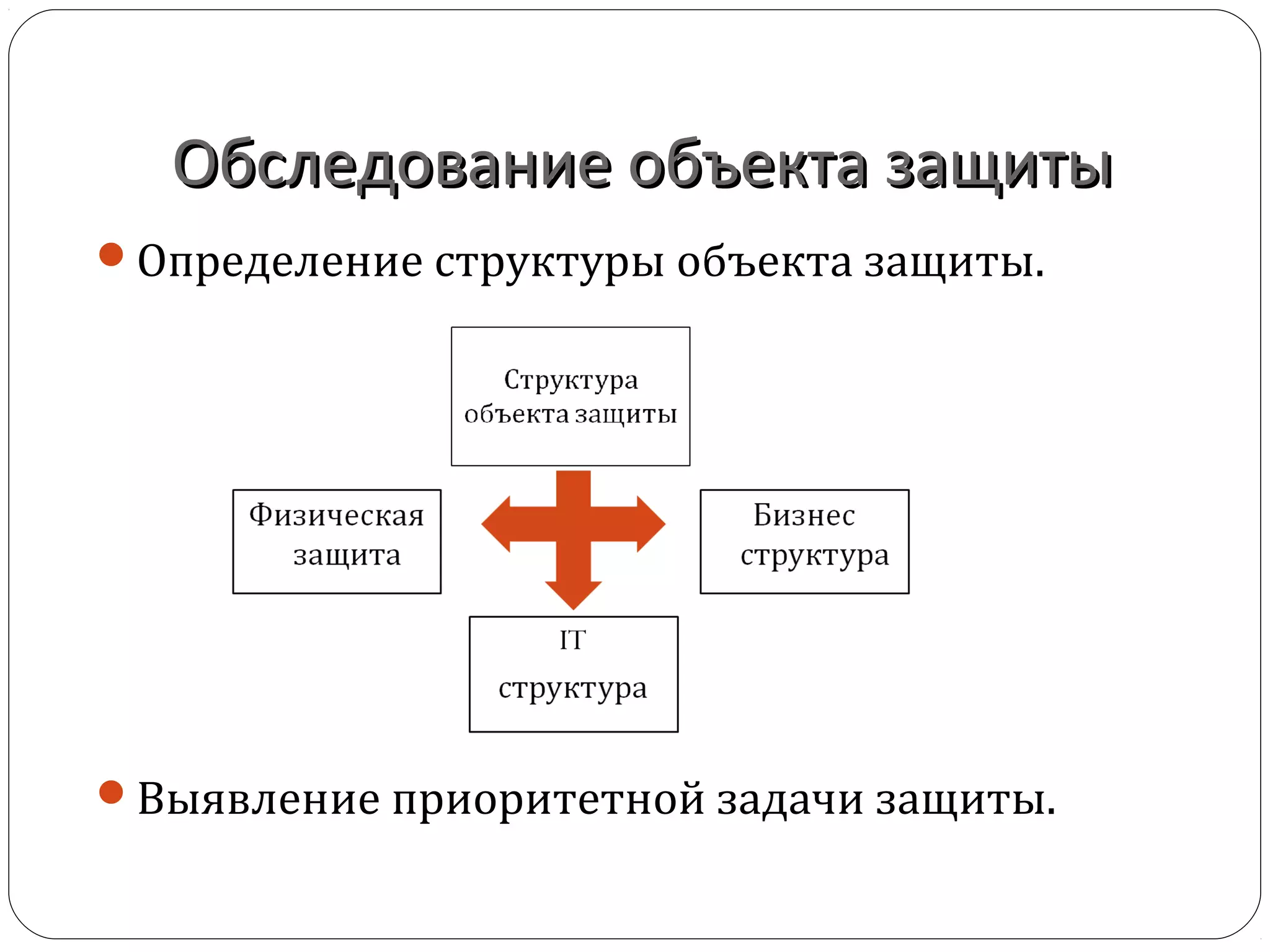

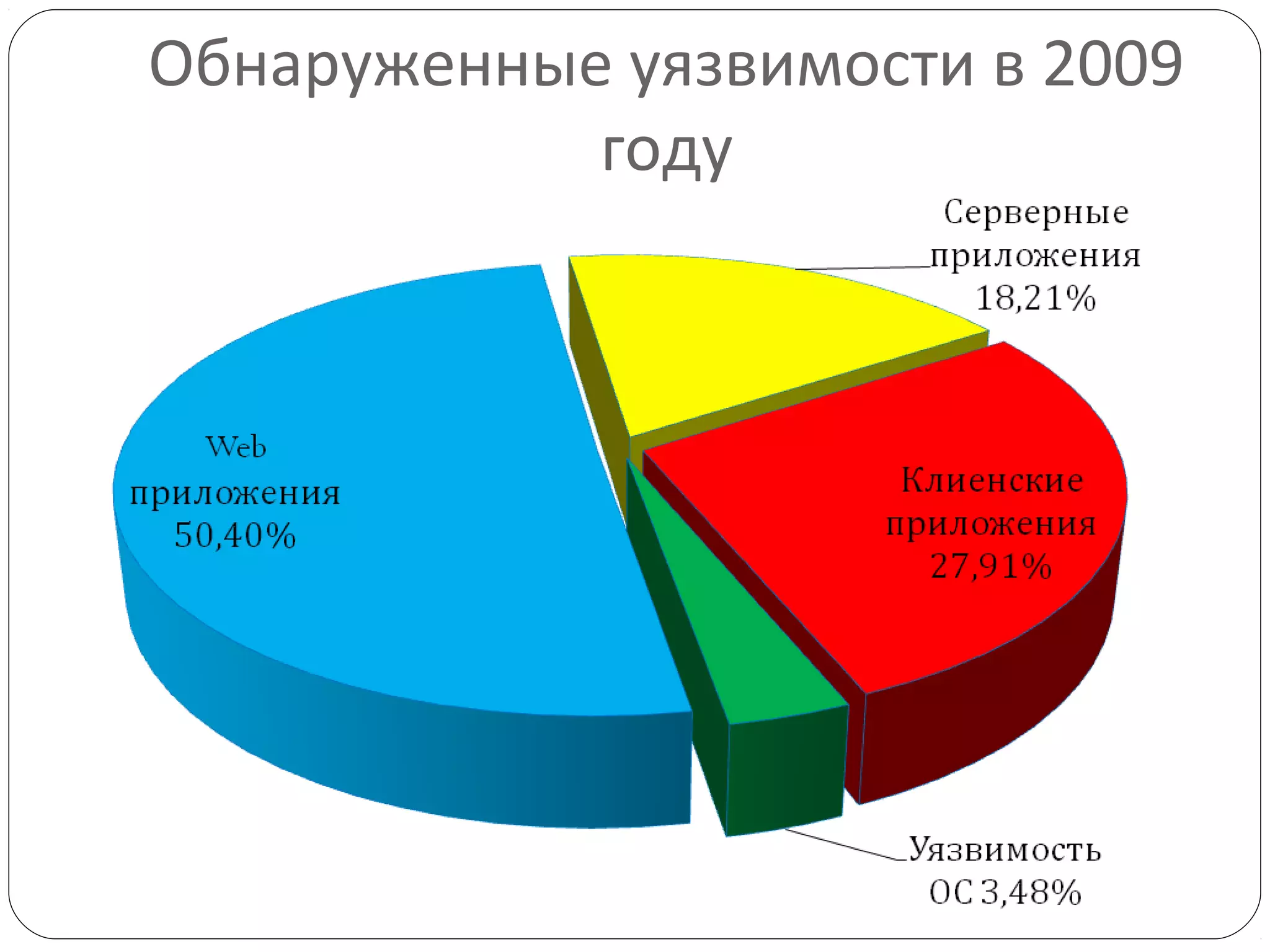

Документ предоставляет обзор основ информационной безопасности, включая задачи и методы ее обеспечения. Рассматриваются ключевые аспекты, такие как целостность, доступность и конфиденциальность информации, а также различные уровни зрелости систем информационной безопасности. Упоминаются источники информации и значимость защиты информации для бизнес-процессов.