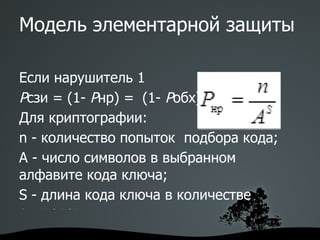

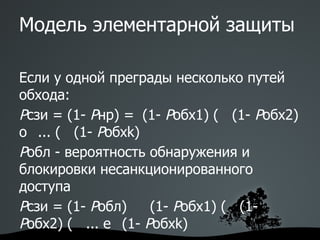

Документ обсуждает защиту информационных процессов в компьютерных системах, включая классификацию угроз и подходы к их минимизации. Описаны правовые основы информационной безопасности, требования к информационным системам и методы защиты от как преднамеренных, так и непреднамеренных угроз. Также рассматриваются основные концепции, способы обработки и представления информации, а также необходимые меры защиты для систем и информации.