VLDB2009のSession27より,

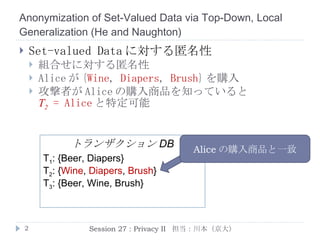

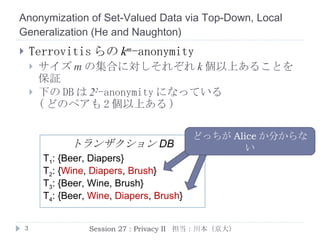

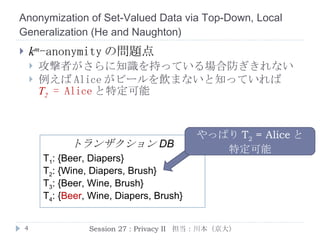

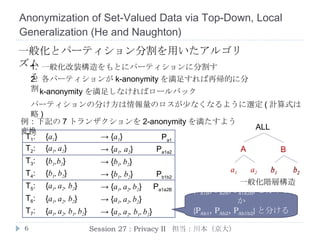

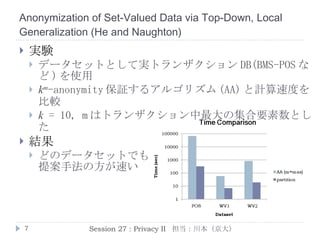

1) Anonymization of Set-Valued Data via Top-Down, Local Generalization (He and Naughton)

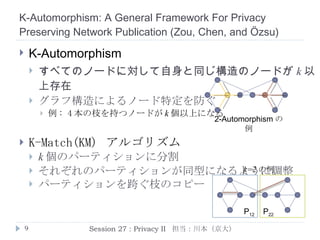

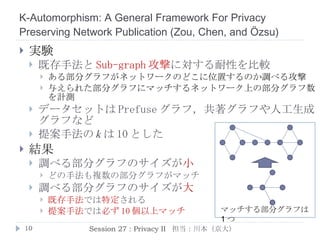

2) K-Automorphism: A General Framework For Privacy Preserving Network Publication (Zou, Chen, and Özsu)

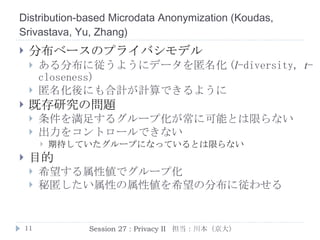

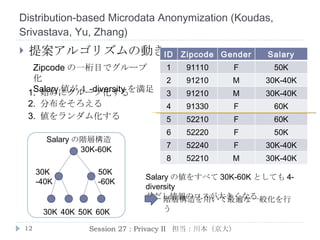

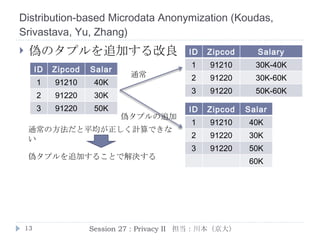

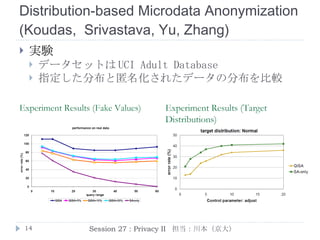

3) Distribution-based Microdata Anonymization (Koudas, Srivastava, Yu, Zhang)

を簡単に紹介.

VLDB2009勉強会: http://qwik.jp/vldb2009-study/