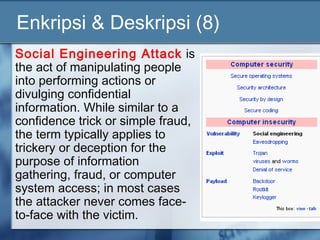

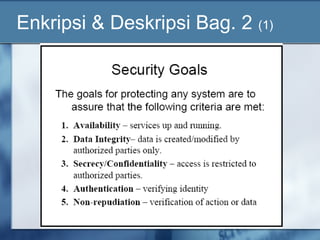

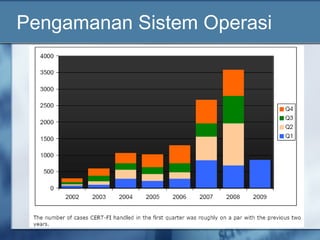

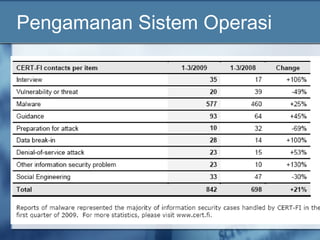

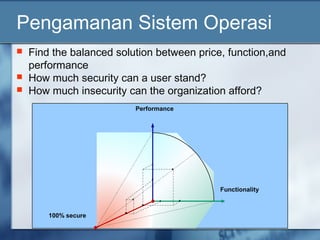

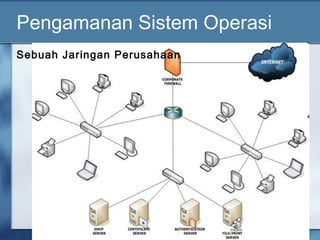

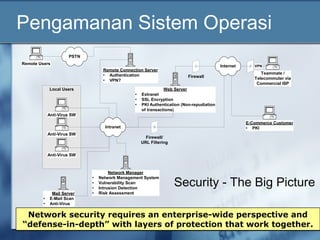

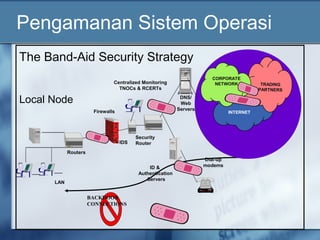

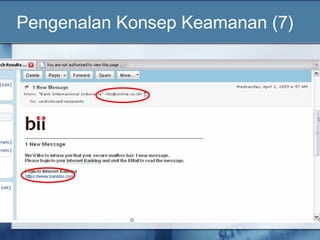

Dokumen ini membahas berbagai aspek keamanan komputer, termasuk enkripsi, perlindungan sistem operasi, dan privasi informasi pribadi. Topik yang dikemukakan meliputi teknik serangan, jenis enkripsi, dan pentingnya pencegahan pencurian data. Selain itu, dokumen ini juga menyoroti meningkatnya risiko keamanan seiring dengan perkembangan teknologi digital.

![Enkripsi & Deskripsi (1)

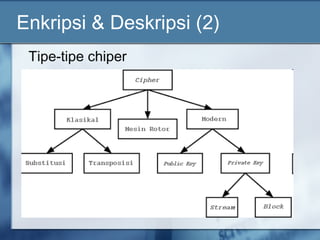

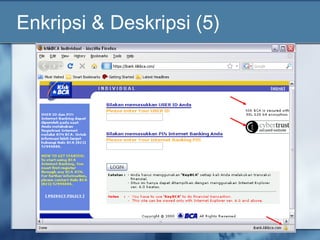

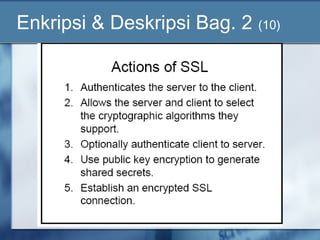

Encryption is the process of transforming information

(referred to as plaintext) using an algorithm (called cipher)

to make it unreadable to anyone except those possessing

special knowledge, usually referred to as a key.

Cryptography (or cryptology; from

Greek κρυπτός, kryptos, "hidden,

secret"; and γράφω, gráphō, "I write", or

-λογία, -logia, respectively)[1] is the

practice and study of hiding information.

Modern cryptography intersects the

The German Lorenz cipher

machine, used in World

disciplines of mathematics, computer War II for encryption of

very high-level general

science, and engineering. staff messages

Applications of cryptography include

ATM cards, computer passwords, and

electronic commerce.](https://image.slidesharecdn.com/mk-keamanankomputer-120809223654-phpapp01/85/Mata-Kuliah-Keamanan-Komputer-11-320.jpg)