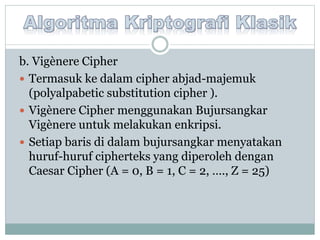

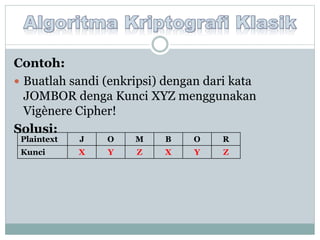

Dokumen tersebut membahas tentang fungsi kriptografi dalam menjaga kerahasiaan pesan dengan menyamarkannya, beberapa contoh penerapannya seperti ATM dan email, serta algoritma kriptografi klasik seperti Caesar cipher dan Vigènere cipher yang melibatkan penggantian huruf dan penggunaan kunci untuk enkripsi dan dekripsi pesan.