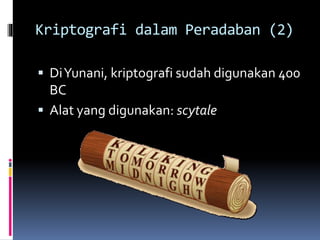

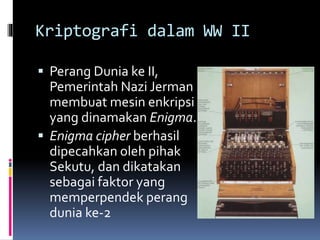

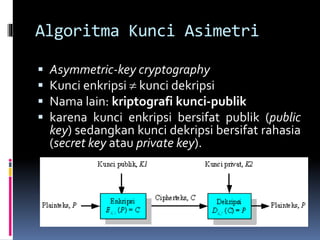

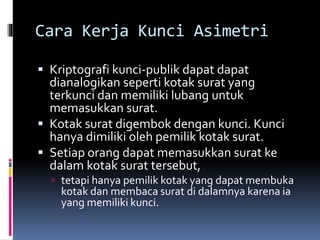

Dokumen tersebut membahas tentang kriptografi secara singkat dalam 3 kalimat. Pertama, kriptografi adalah ilmu dan teknik untuk menjaga kerahasiaan data digital dengan mengenkripsinya. Kedua, terdapat beberapa algoritma kriptografi seperti simetris dan asimetris. Ketiga, sejarah kriptografi dimulai sejak zaman Mesir Kuno hingga Perang Dunia II.

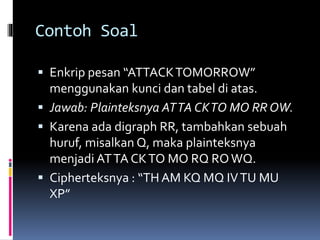

![Definisi

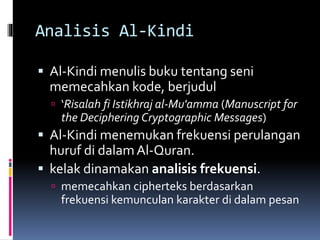

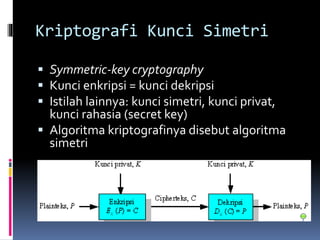

Definisi lama:

ilmu dan seni untuk menjaga kerahasian pesan

dengan cara menyandikannya ke dalam bentuk

yang tidak dapat dimengerti lagi maknanya.

Definisi baru:

ilmu dan seni untuk menjaga keamanan

pesan (message) [Schneier, 1996].

“art and science to keep message secure”](https://image.slidesharecdn.com/kriptografi-141210111715-conversion-gate01/85/Kriptografi-10-320.jpg)

![Contoh Source code dalam C

#include <stdio.h>

#include <conio.h>

#include <string.h>

#include <alloc.h>

struct Data {

int No; struct Data *Next;

};

void main() {

int a,b=0,c,d,e; char Word[100],Word1[100];

char Huruf[] = {'A','B','C','D','E','F','G','H','I','J','K','L‘,'M','N','O','P','Q','R','S','T','U','V','W','X‘,’Y','Z',’

‘};

struct Data *Head,*bantu,*THead,*bantu1;

printf("=== Caesar ChipherMethod ===n"); printf("Input Word :");

flushall(); gets(Word); flushall();

strcpy(Word1,strupr(Word));

Head = (struct Data*)malloc(sizeof(Data));

Head->Next = NULL; }](https://image.slidesharecdn.com/kriptografi-141210111715-conversion-gate01/85/Kriptografi-49-320.jpg)