https://pyhack.connpass.com/event/282942/

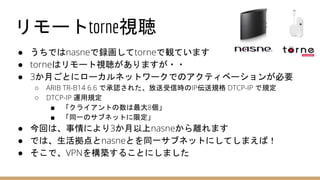

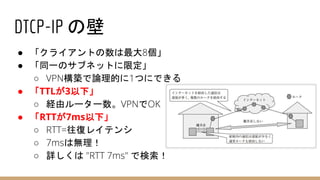

うちではnasneで録画してtorneで観ています。torneはリモート視聴がありますが・・3か月ごとにローカルネットワークでのアクティベーションが必要です。ARIB TR-B14 6.6 で承認された、放送受信時のIP伝送規格 DTCP-IP で規定「クライアントの数は最大8個」「同一のサブネットに限定」

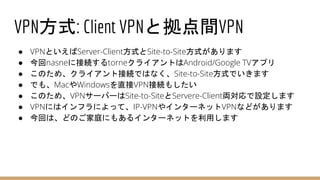

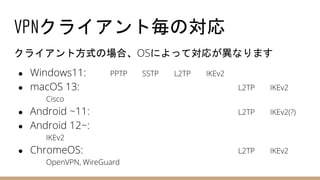

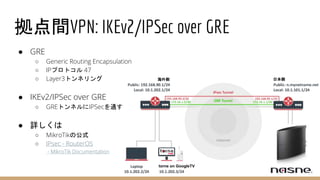

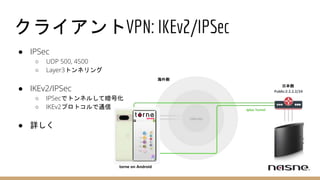

今回は、事情により3か月以上nasneから離れます。では、生活拠点とnasneとを同一サブネットにしてしまえば!そこで、VPNを構築することにしました