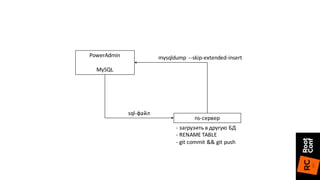

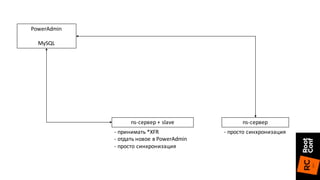

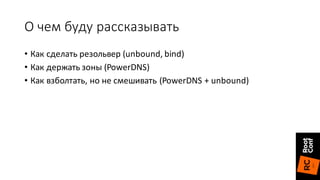

Документ обсуждает создание и настройку DNS-резольвера с использованием Unbound и PowerDNS, предлагая рекомендации по программному обеспечению и архитектуре. Подробно рассматриваются особенности работы резольверов, проблемы с настройкой и мониторингом, а также полезные советы для эффективной работы с DNS. В заключении, документ затрагивает архитектурные вопросы и связь между PowerDNS и Unbound для управляемых доменов.

![Мелочи жизни

• Никакого ANY

iptables -A INPUT -p udp --dport 53 -m string --hex-string "|0000ff0001|" --algo bm -j DROP

• Rate-limit, если Вы не закрыты извне

[здесь -j ACCEPT для всех тех, от кого закрываться не надо]

iptables -A INPUT -p udp --dport 53 -m state --state NEW -m recent …

--set --name DNSQF --rsource

--update --seconds 1 --hitcount 70 --name DNSQF --rsource -j DROP

• Для unbound хорошо interface-automatic: yes

• Тогда может отвечать с любого адаптера](https://image.slidesharecdn.com/5dns2-170630120944/85/DNS-13-320.jpg)